חברת קלירסקיי חושפת קמפיין צפון קוריאני שפגע בארגון ביטחוני בארץ

עמי רוחקס דומבה

| 25/03/2019

ארגון ביטחוני בארץ העלה לשירות VirusTotal דגימה של קובץ נגוע בחולשת יום אפס בתוך קובץ WinRar. הסריקה חשפה לכל מי שנגיש לדגימות בשירות (חוקרים מכל העולם) כי הארגון הביטחוני המסוים נפגע. בעוד הסיבה שאותו ארגון החליט לחשוף את דבר הידבקותו בחולשה לכלל העולם טרם ברורה, הניתוח של הקובץ הנגוע מראה כי הוא הסתובב אצל עובדים ברשת הדואר האלקטרוני הפנימית של הארגון. פרסום ראשון יצא באתר הארץ על בסיס חשיפה של חברת קלירסקיי הישראלית.

מדובר בקמפיין של צפון קוריאה שמוקד בין היתר בתעשיות ביטחוניות בעולם. הודעת הדוא"ל ששימשה כפיתיון תורגמה , ככל הנראה, על ידי שירות התרגום החינמי של גוגל גם לעברית. זאת, מתוך מטרה להפיל בפח גולשים ישראלים, הנחה שגם הצליחה. טרם ברור מה היה וקטור החדירה הראשוני לרשת הפנימית של אותו ארגון חיצוני. העובדה היחידה הידועה היא שכדי להדבק צריך להיות מחובר לרשת, ואם מדובר ברשת מופרדת (Air Gap) אז ככל הנראה מישהו נדבק בחוץ והביא את הזיהום פנימה.

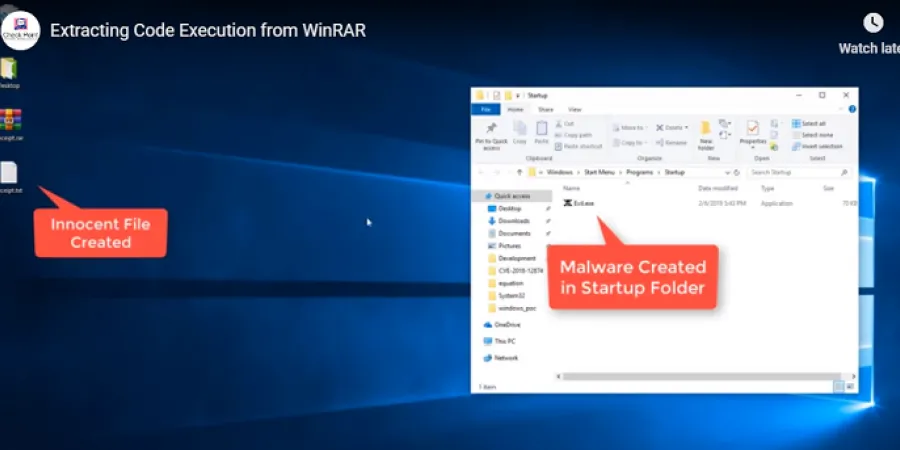

את הפגיעות המשמשת בקמפיין חשפה חברת צ'ק פוינט כאשר לטובת המחקר פיתחה כלי ייעודי לבחינת קבצי WinRar. לפי הפרסום מדובר בחולשה בת 19 שנים [CVE-2018-20250] שחושפת כחמש מאות משתמשים פוטנציאלים להשתלטות עוינת של התוקפים. לפי פרסום של zdnet.com החולשה נוצלה מאז פירסומה בצורה ניכרת כאשר ישנם כמה מאות כלי תקיפה המתבססים עליה.

"ככל שידוע לנו מדובר במקרה חריג ואחד הראשונים המתועדים של תקיפה צפוו קוריאנית נגד ארגון ישראלי (אם כי בהחלט סביר שבוצעו תקיפות נוספות שלא נחשפו). ניתן לראות שכמו תוקפים זרים אחרים, התוקפים התקשו לכתוב בעברית רהוטה, מה שהביא ככל הנראה לאיתור נסיון ההדבקה", מסכם אייל סלע, ראש תחום מודיעין סייבר, קלירסקיי.

ארגון ביטחוני בארץ העלה לשירות VirusTotal דגימה של קובץ נגוע בחולשת יום אפס בתוך קובץ WinRar. הסריקה חשפה לכל מי שנגיש לדגימות בשירות (חוקרים מכל העולם) כי הארגון הביטחוני המסוים נפגע. בעוד הסיבה שאותו ארגון החליט לחשוף את דבר הידבקותו בחולשה לכלל העולם טרם ברורה, הניתוח של הקובץ הנגוע מראה כי הוא הסתובב אצל עובדים ברשת הדואר האלקטרוני הפנימית של הארגון. פרסום ראשון יצא באתר הארץ על בסיס חשיפה של חברת קלירסקיי הישראלית.

מדובר בקמפיין של צפון קוריאה שמוקד בין היתר בתעשיות ביטחוניות בעולם. הודעת הדוא"ל ששימשה כפיתיון תורגמה , ככל הנראה, על ידי שירות התרגום החינמי של גוגל גם לעברית. זאת, מתוך מטרה להפיל בפח גולשים ישראלים, הנחה שגם הצליחה. טרם ברור מה היה וקטור החדירה הראשוני לרשת הפנימית של אותו ארגון חיצוני. העובדה היחידה הידועה היא שכדי להדבק צריך להיות מחובר לרשת, ואם מדובר ברשת מופרדת (Air Gap) אז ככל הנראה מישהו נדבק בחוץ והביא את הזיהום פנימה.

את הפגיעות המשמשת בקמפיין חשפה חברת צ'ק פוינט כאשר לטובת המחקר פיתחה כלי ייעודי לבחינת קבצי WinRar. לפי הפרסום מדובר בחולשה בת 19 שנים [CVE-2018-20250] שחושפת כחמש מאות משתמשים פוטנציאלים להשתלטות עוינת של התוקפים. לפי פרסום של zdnet.com החולשה נוצלה מאז פירסומה בצורה ניכרת כאשר ישנם כמה מאות כלי תקיפה המתבססים עליה.

"ככל שידוע לנו מדובר במקרה חריג ואחד הראשונים המתועדים של תקיפה צפוו קוריאנית נגד ארגון ישראלי (אם כי בהחלט סביר שבוצעו תקיפות נוספות שלא נחשפו). ניתן לראות שכמו תוקפים זרים אחרים, התוקפים התקשו לכתוב בעברית רהוטה, מה שהביא ככל הנראה לאיתור נסיון ההדבקה", מסכם אייל סלע, ראש תחום מודיעין סייבר, קלירסקיי.