חוקרים הצליחו להזליג מידע מהרשת באמצעות שימוש ברשת CDN

עמי רוחקס דומבה

| 25/07/2017

חוקרים של חברת סייברארק גילו התקפת סייבר שמשתמשת בתשתית ניהול תוכן בליבת רשת האינטרנט (CDN). השימוש בתשתית ה-CDN מאפשר לתוקף להשתמש ב-API תמים של חברה מסחרית לצורך שרת פיקוד ושליטה על קוד זדוני במחשב היעד.

מהי רשת CDN? ובכן, מדובר ברשת שרתים המשמשת כתשתית 'שקופה' של ניהול תוכן עבור חברות מסחריות. המטרה של רשת ה-CDN היא להנגיש את התוכן לגולש במהירות רבה יותר באמצעות קירוב של התוכן לגולש על פי המיקום שלו. מעין זיכרון מטמון של האתר שאליו הגולש רוצה לפנות.

"הרעיון בבסיס השירות הינו לייצר עותקים של תכני האתר (וידאו, תמונות) במספר רב של שרתים החולקים רשת אחת בניהם הנקראת רשת CDN – Content delivery network", כותבים במאמר באתר upress.co.il. כדאי לקרוא את כל המאמר למי שלא מכיר את המהות של רשת ה-CDN.

המחקר של סייברארק התמקד בתשתית ה-CDN של חברת Akamai מכיוון שהיא אחת הגדולות בעולם. במחקר, הצליחו החוקרים להשתמש ב-API לגיטימי שמשרת בקשות של משתמשים כדי לייצר רשימות של פקודות עבור נוזקה המותקנת במחשב היעד.

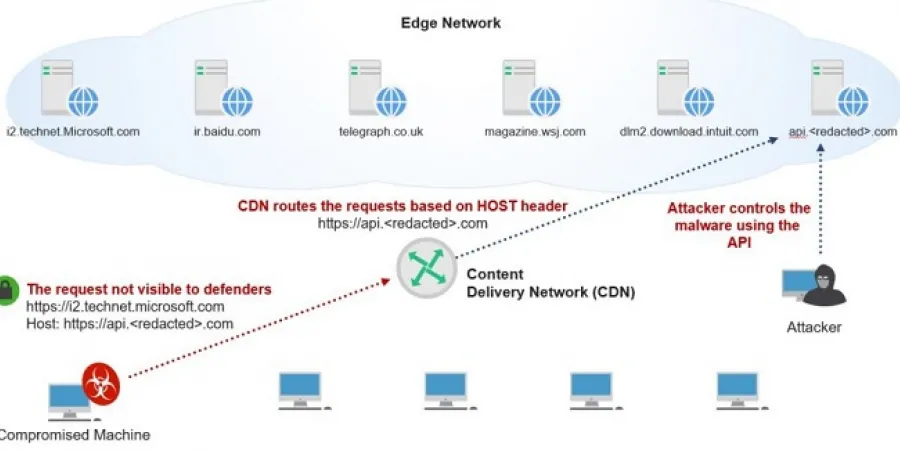

ההתקפה כוללת שני שלבים. שלב ראשון פריצה למחשב היעד והתקנה של נוזקה. שלב שני, השגת גישה לגיטימית ל-API ב-CDN כמשתמש רגיל שמבקש גישה כזו, וניצול הפונקציות ב-API ליצירת שתי רשימות. רשימה אחת למתן פקודות לנוזקה במחשב היעד. רשימה שניה אליה כותבת הנוזקה להזלגת נתונים.

לאחר שמרכיבי ההתקפה במקום, החוקרים הצליחו להשתמש בטניקת domain fronting כדי להחביא את התקשורת בין הנוזקה במחשב היעד לבין שרת ה-CDN. הטכניקה הזו מאפשרת לנוזקה לפנות לכאורה לדומיין עם מוניטין חזק שמאוחסן ב-CDN (כמעט כל האתרים של החברות הגדולות בעולם משתמשים ב-CDN) כאשר בתוך בקשת הניתוב מוסתר יעד אחר - שרת ה-CDN של ה-API.

השימוש בניתוב לאתר עם מוניטין חזק מאפשר לתוקף להתחמק ממנגנוני DLP בארגון באמצעות ניצול המוניטין של הדומיינים המאוחסנים ב-CDN. החוקרים של סייברארק אמרו שב-CDN של חברת Cloudflare התקפה זו לא עבדה בגלל שלא הצליחו להריץ את התקשורת בשימוש domain front. הסיבה לכך מפורטת באתר torproject.org.

לאחר הקמת התשתית הכוללת שימוש ב-API ב-CDN, נוזקה במחשב היעד וערוץ תקשורת חשאי, התוקפים יכולים להזליג מידע מהארגון כמעט מבלי שמנגנוני ההגנה בארגון יוכלו לתפוס אותם.

איך מתמודדים? ובכן, מכיוון שמדובר בשימוש ברשת CDN לגיטימית ו-API לגיטימי, האפשרות להתמודד עם ההתקפה היא, ככל הנראה, רק באמצעות שרת פרוקסי שיודע לפתוח את תעבורת ה-HTTPS לפני שהיא יוצאת מהארגון. בצורה כזו, הארגון יוכל לתפוס את הניתוב החשאי לפני שהוא מגיע ל-CDN ומנותב ל-API.

אולם, בסייברארק מסבירים כי מדובר בפתרון לא פשוט מבחינה טכנית היות ואם התעבורה מתנהלת תחת HSTS (כמו בגוגל למשל) אז הפרוקסי לא יצליח לפתוח את התעבורה אם אין לו תעודה אמינה. ה-HSTS מחייב תעבורת HTTPS ולא מאפשר 'הורדה' של התעבורה ל-HTTP. כמו גם, ארגון שפותח תעבורה מוצפנת של העובדים שלו יכול להיכנס לשאלות בנוגע לשמירה של פרטיות המידע שלהם.

בסייברארק אומרים שההתקפה הזו מוכיחה כי למעשה קשה מאד לעצור תוקף שרוצה להזליג מידע החוצה. ולכן ממליצים לטפל בבעיה ברשת המקומית על ידי יישום כלים שימנעו תנועה רוחבית של התוקף ברשת.

חוקרים של חברת סייברארק גילו התקפת סייבר שמשתמשת בתשתית ניהול תוכן בליבת רשת האינטרנט (CDN). השימוש בתשתית ה-CDN מאפשר לתוקף להשתמש ב-API תמים של חברה מסחרית לצורך שרת פיקוד ושליטה על קוד זדוני במחשב היעד.

מהי רשת CDN? ובכן, מדובר ברשת שרתים המשמשת כתשתית 'שקופה' של ניהול תוכן עבור חברות מסחריות. המטרה של רשת ה-CDN היא להנגיש את התוכן לגולש במהירות רבה יותר באמצעות קירוב של התוכן לגולש על פי המיקום שלו. מעין זיכרון מטמון של האתר שאליו הגולש רוצה לפנות.

"הרעיון בבסיס השירות הינו לייצר עותקים של תכני האתר (וידאו, תמונות) במספר רב של שרתים החולקים רשת אחת בניהם הנקראת רשת CDN – Content delivery network", כותבים במאמר באתר upress.co.il. כדאי לקרוא את כל המאמר למי שלא מכיר את המהות של רשת ה-CDN.

המחקר של סייברארק התמקד בתשתית ה-CDN של חברת Akamai מכיוון שהיא אחת הגדולות בעולם. במחקר, הצליחו החוקרים להשתמש ב-API לגיטימי שמשרת בקשות של משתמשים כדי לייצר רשימות של פקודות עבור נוזקה המותקנת במחשב היעד.

ההתקפה כוללת שני שלבים. שלב ראשון פריצה למחשב היעד והתקנה של נוזקה. שלב שני, השגת גישה לגיטימית ל-API ב-CDN כמשתמש רגיל שמבקש גישה כזו, וניצול הפונקציות ב-API ליצירת שתי רשימות. רשימה אחת למתן פקודות לנוזקה במחשב היעד. רשימה שניה אליה כותבת הנוזקה להזלגת נתונים.

לאחר שמרכיבי ההתקפה במקום, החוקרים הצליחו להשתמש בטניקת domain fronting כדי להחביא את התקשורת בין הנוזקה במחשב היעד לבין שרת ה-CDN. הטכניקה הזו מאפשרת לנוזקה לפנות לכאורה לדומיין עם מוניטין חזק שמאוחסן ב-CDN (כמעט כל האתרים של החברות הגדולות בעולם משתמשים ב-CDN) כאשר בתוך בקשת הניתוב מוסתר יעד אחר - שרת ה-CDN של ה-API.

השימוש בניתוב לאתר עם מוניטין חזק מאפשר לתוקף להתחמק ממנגנוני DLP בארגון באמצעות ניצול המוניטין של הדומיינים המאוחסנים ב-CDN. החוקרים של סייברארק אמרו שב-CDN של חברת Cloudflare התקפה זו לא עבדה בגלל שלא הצליחו להריץ את התקשורת בשימוש domain front. הסיבה לכך מפורטת באתר torproject.org.

לאחר הקמת התשתית הכוללת שימוש ב-API ב-CDN, נוזקה במחשב היעד וערוץ תקשורת חשאי, התוקפים יכולים להזליג מידע מהארגון כמעט מבלי שמנגנוני ההגנה בארגון יוכלו לתפוס אותם.

איך מתמודדים? ובכן, מכיוון שמדובר בשימוש ברשת CDN לגיטימית ו-API לגיטימי, האפשרות להתמודד עם ההתקפה היא, ככל הנראה, רק באמצעות שרת פרוקסי שיודע לפתוח את תעבורת ה-HTTPS לפני שהיא יוצאת מהארגון. בצורה כזו, הארגון יוכל לתפוס את הניתוב החשאי לפני שהוא מגיע ל-CDN ומנותב ל-API.

אולם, בסייברארק מסבירים כי מדובר בפתרון לא פשוט מבחינה טכנית היות ואם התעבורה מתנהלת תחת HSTS (כמו בגוגל למשל) אז הפרוקסי לא יצליח לפתוח את התעבורה אם אין לו תעודה אמינה. ה-HSTS מחייב תעבורת HTTPS ולא מאפשר 'הורדה' של התעבורה ל-HTTP. כמו גם, ארגון שפותח תעבורה מוצפנת של העובדים שלו יכול להיכנס לשאלות בנוגע לשמירה של פרטיות המידע שלהם.

בסייברארק אומרים שההתקפה הזו מוכיחה כי למעשה קשה מאד לעצור תוקף שרוצה להזליג מידע החוצה. ולכן ממליצים לטפל בבעיה ברשת המקומית על ידי יישום כלים שימנעו תנועה רוחבית של התוקף ברשת.