סייבריזן חושפת מתקפת סייבר נגד חברות טלקו ותעופה במזרח התיכון

בתום חקירה שנמשכה מספר חודשים, צוות המחקר של סייבריזן חשף קמפיין תקיפה רחב אשר מיוחס לקבוצת תקיפה איראנית המכונה MalKamak

עמי רוחקס דומבה

| 06/10/2021

חברת הסייבר ההגנתית סייבריזן (Cybereason) חשפה היום (6/10) תשתית ריגול מתוחכמת המיוחסת לקבוצת תקיפה איראנית. הקבוצה פעלה לטובת ריגול וגניבת מידע רגיש בקרב יעדים שונים בישראל, ברחבי המזרח התיכון וכמו כן גם בארה"ב, רוסיה ואירופה.

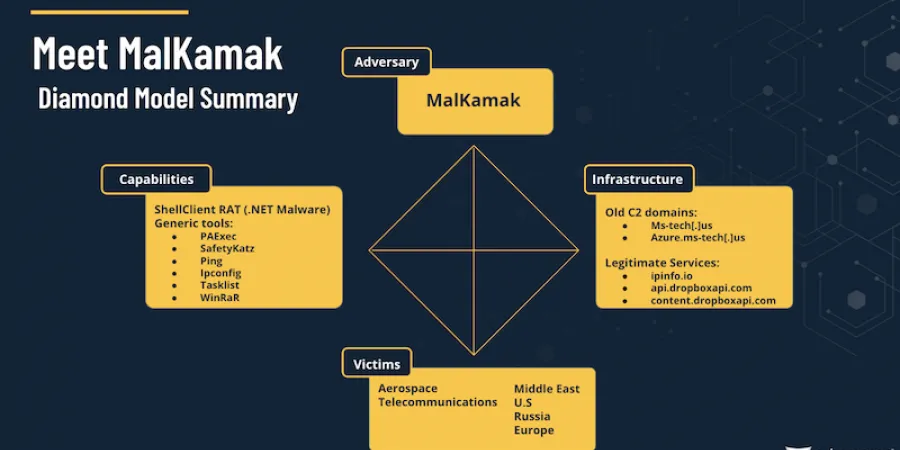

בתום חקירה שנמשכה מספר חודשים, צוות המחקר של סייבריזן חשף קמפיין תקיפה רחב אשר מיוחס לקבוצת תקיפה איראנית המכונה MalKamak. מהחקירה עולה כי הקבוצה פעלה מתחת לרדאר משנת 2018 ולא נחשפה עד היום. התוקפים פעלו בצורה חשאית ומדוקדקת, וביקשו לחדור ליעדים אסטרטגיים, בעיקר בקרב חברות וארגונים העוסקים בתקשורת נתונים, טכנולוגיות אוויריות וחקר החלל.

במהלך קמפיין התקיפה השתמשו התוקפים בנוזקה מסוג (RAT (Remote Access Trojan המכונה ShellClient אשר לא תועדה כלל עד היום והתפתחה באופן משמעותי במהלך השנים. הנוזקה הוחדרה לתשתיות הארגונים ושימשה ככלי מרכזי לריגול וגניבת מידע רגיש של תשתיות קריטיות, נכסים וטכנולוגיות שונות.

התוקפים ניצלו את השימוש הרחב בפלטפורמה הפופולרית Dropbox (המציעה שירותים חינמים של אחסון בענן) לטובת שליטה מרחוק בנוזקה, תחת מסווה של תעבורת רשת לגיטימית. באמצעות כך, סרקו התוקפים את הרשתות הפנימיות וגנבו מידע מבלי להיחשף ע"י תוכנת אנטי וירוס או אמצעי הגנה אחרים.

במהלך החקירה נמצאו קשרים אפשריים לקבוצות תקיפה איראניות נוספות, אולם המחקר מדגיש כי שיטת הפעולה הייחודית של קבוצת MalKamak מבדילה את פועלה משאר הקבוצות האחרות. מסייבריזן נמסר כי הארגונים שנפגעו והגורמים הביטחוניים הרלוונטים עודכנו על ידה על התקיפה, אולם טרם התבהר הנזק הממשי שנגרם.

"בחודשים האחרונים צוות המחקר של סייבריזן חשף שורה של תשתיות ריגול במדינות שונות אשר בכולן התוקפים עקפו את מערכות ההגנה הקיימות ואף ניצלו אותן לטובתם.״ מסר ליאור דיב, מנכ"ל ומייסד סייבריזן. "פריסת מערכות הגנה מרובות אשר מייצרות מספר רב של התראות לא מסייע בעצירת מתקפות מתוחכמות. הפתרון של סייבריזן אשר זיהה את התקיפה הזו מסתמך על ניתוח התנהגותי ונותן תמונת מצב מלאה וממוקדת בזמן אמת״.

"המחקר החל לאחר שצוותי המחקר וניהול המשברים (Incident Response) של סייבריזן נקראו לסייע לאחת החברות שהותקפו. במהלך הטיפול באירוע ולאחר התקנת הטכנולוגיה שלנו על מחשבי הארגון, זיהינו נוזקה מתוחכמת וחדשה שטרם נראתה או תועדה. חקר מעמיק של הצוות הצביע על כך שהתקיפה היא למעשה חלק אחד מתוך קמפיין ביון איראני שלם, אשר מתנהל בחשאיות ומתחת לרדאר בשלוש השנים האחרונות" כך מסר אסף דהן, ראש קבוצת מחקר איומי סייבר בסייבריזן.

"על פי ממצאי המחקר, ולפי העקבות המעטות שהשאירו התוקפים מאחור, ניתן להבין בבירור כי הם פעלו ביסודיות ובחרו את קורבנותיהם באופן קפדני. מדובר בתוקף איראני מתוחכם, שפעל במקצועיות לפי אסטרטגיה שקולה ומחושבת. הסיכון הפוטנציאלי אשר טמון בקמפיין תקיפה שכזה הוא גדול ומשמעותי עבור מדינת ישראל ואף עשוי להוות איום ממשי." הוסיף דהן.

בתום חקירה שנמשכה מספר חודשים, צוות המחקר של סייבריזן חשף קמפיין תקיפה רחב אשר מיוחס לקבוצת תקיפה איראנית המכונה MalKamak

חברת הסייבר ההגנתית סייבריזן (Cybereason) חשפה היום (6/10) תשתית ריגול מתוחכמת המיוחסת לקבוצת תקיפה איראנית. הקבוצה פעלה לטובת ריגול וגניבת מידע רגיש בקרב יעדים שונים בישראל, ברחבי המזרח התיכון וכמו כן גם בארה"ב, רוסיה ואירופה.

בתום חקירה שנמשכה מספר חודשים, צוות המחקר של סייבריזן חשף קמפיין תקיפה רחב אשר מיוחס לקבוצת תקיפה איראנית המכונה MalKamak. מהחקירה עולה כי הקבוצה פעלה מתחת לרדאר משנת 2018 ולא נחשפה עד היום. התוקפים פעלו בצורה חשאית ומדוקדקת, וביקשו לחדור ליעדים אסטרטגיים, בעיקר בקרב חברות וארגונים העוסקים בתקשורת נתונים, טכנולוגיות אוויריות וחקר החלל.

במהלך קמפיין התקיפה השתמשו התוקפים בנוזקה מסוג (RAT (Remote Access Trojan המכונה ShellClient אשר לא תועדה כלל עד היום והתפתחה באופן משמעותי במהלך השנים. הנוזקה הוחדרה לתשתיות הארגונים ושימשה ככלי מרכזי לריגול וגניבת מידע רגיש של תשתיות קריטיות, נכסים וטכנולוגיות שונות.

התוקפים ניצלו את השימוש הרחב בפלטפורמה הפופולרית Dropbox (המציעה שירותים חינמים של אחסון בענן) לטובת שליטה מרחוק בנוזקה, תחת מסווה של תעבורת רשת לגיטימית. באמצעות כך, סרקו התוקפים את הרשתות הפנימיות וגנבו מידע מבלי להיחשף ע"י תוכנת אנטי וירוס או אמצעי הגנה אחרים.

במהלך החקירה נמצאו קשרים אפשריים לקבוצות תקיפה איראניות נוספות, אולם המחקר מדגיש כי שיטת הפעולה הייחודית של קבוצת MalKamak מבדילה את פועלה משאר הקבוצות האחרות. מסייבריזן נמסר כי הארגונים שנפגעו והגורמים הביטחוניים הרלוונטים עודכנו על ידה על התקיפה, אולם טרם התבהר הנזק הממשי שנגרם.

"בחודשים האחרונים צוות המחקר של סייבריזן חשף שורה של תשתיות ריגול במדינות שונות אשר בכולן התוקפים עקפו את מערכות ההגנה הקיימות ואף ניצלו אותן לטובתם.״ מסר ליאור דיב, מנכ"ל ומייסד סייבריזן. "פריסת מערכות הגנה מרובות אשר מייצרות מספר רב של התראות לא מסייע בעצירת מתקפות מתוחכמות. הפתרון של סייבריזן אשר זיהה את התקיפה הזו מסתמך על ניתוח התנהגותי ונותן תמונת מצב מלאה וממוקדת בזמן אמת״.

"המחקר החל לאחר שצוותי המחקר וניהול המשברים (Incident Response) של סייבריזן נקראו לסייע לאחת החברות שהותקפו. במהלך הטיפול באירוע ולאחר התקנת הטכנולוגיה שלנו על מחשבי הארגון, זיהינו נוזקה מתוחכמת וחדשה שטרם נראתה או תועדה. חקר מעמיק של הצוות הצביע על כך שהתקיפה היא למעשה חלק אחד מתוך קמפיין ביון איראני שלם, אשר מתנהל בחשאיות ומתחת לרדאר בשלוש השנים האחרונות" כך מסר אסף דהן, ראש קבוצת מחקר איומי סייבר בסייבריזן.

"על פי ממצאי המחקר, ולפי העקבות המעטות שהשאירו התוקפים מאחור, ניתן להבין בבירור כי הם פעלו ביסודיות ובחרו את קורבנותיהם באופן קפדני. מדובר בתוקף איראני מתוחכם, שפעל במקצועיות לפי אסטרטגיה שקולה ומחושבת. הסיכון הפוטנציאלי אשר טמון בקמפיין תקיפה שכזה הוא גדול ומשמעותי עבור מדינת ישראל ואף עשוי להוות איום ממשי." הוסיף דהן.