״מזהים איום פנימי באמצעות ניטור שכבת האפליקציה״

חברת Tracker Detect הישראלית עולה מעל הרדאר ורוצה לספק פתרון להתמודדות עם איום פנימי. ״אנחנו יודעים לנטר פעולות באפליקציה, לקשר אותן לתהליך עסקי ולדעת האם הן חריגות״, אומרים בחברה

עמי רוחקס דומבה

| 01/08/2021

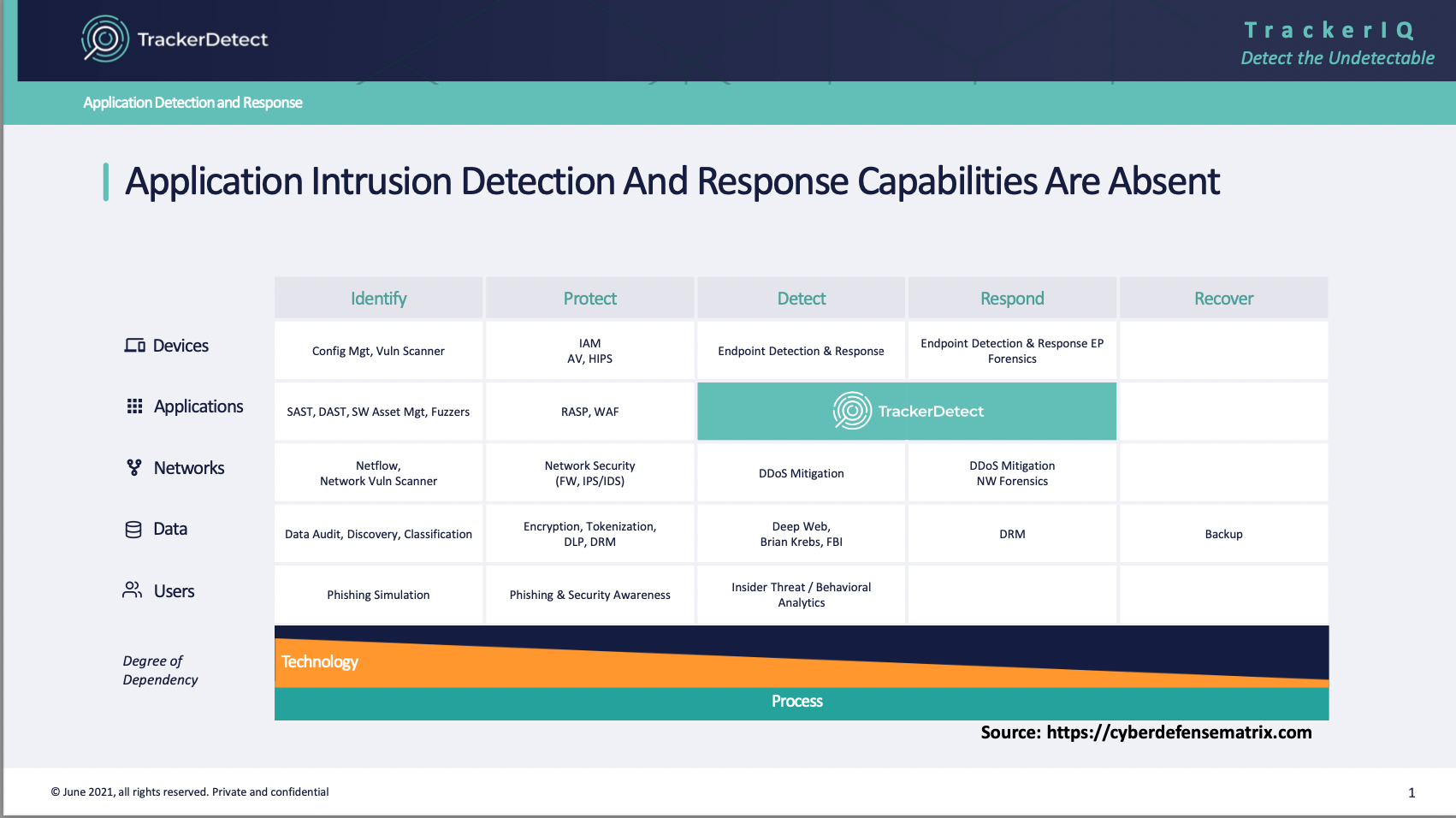

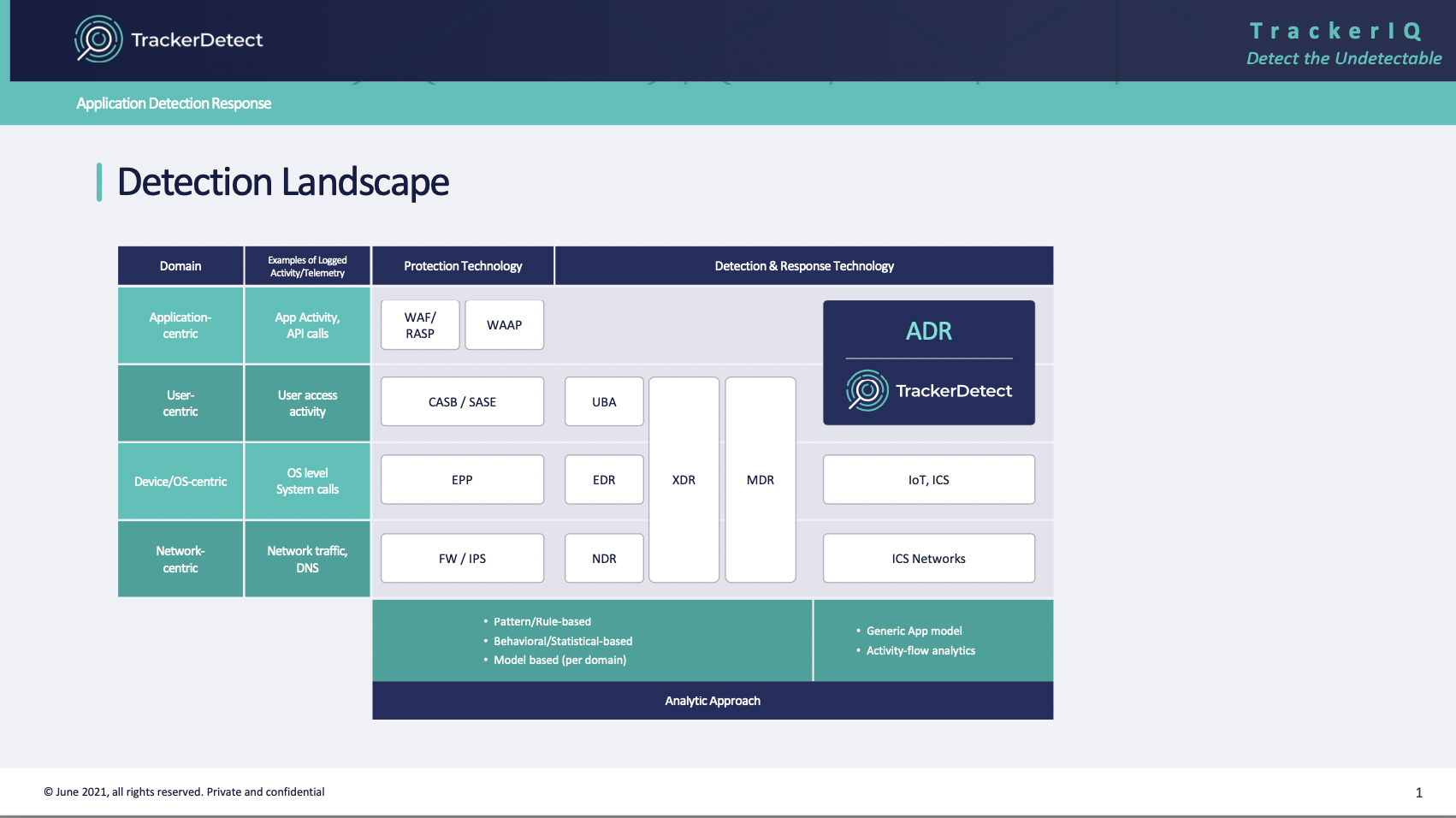

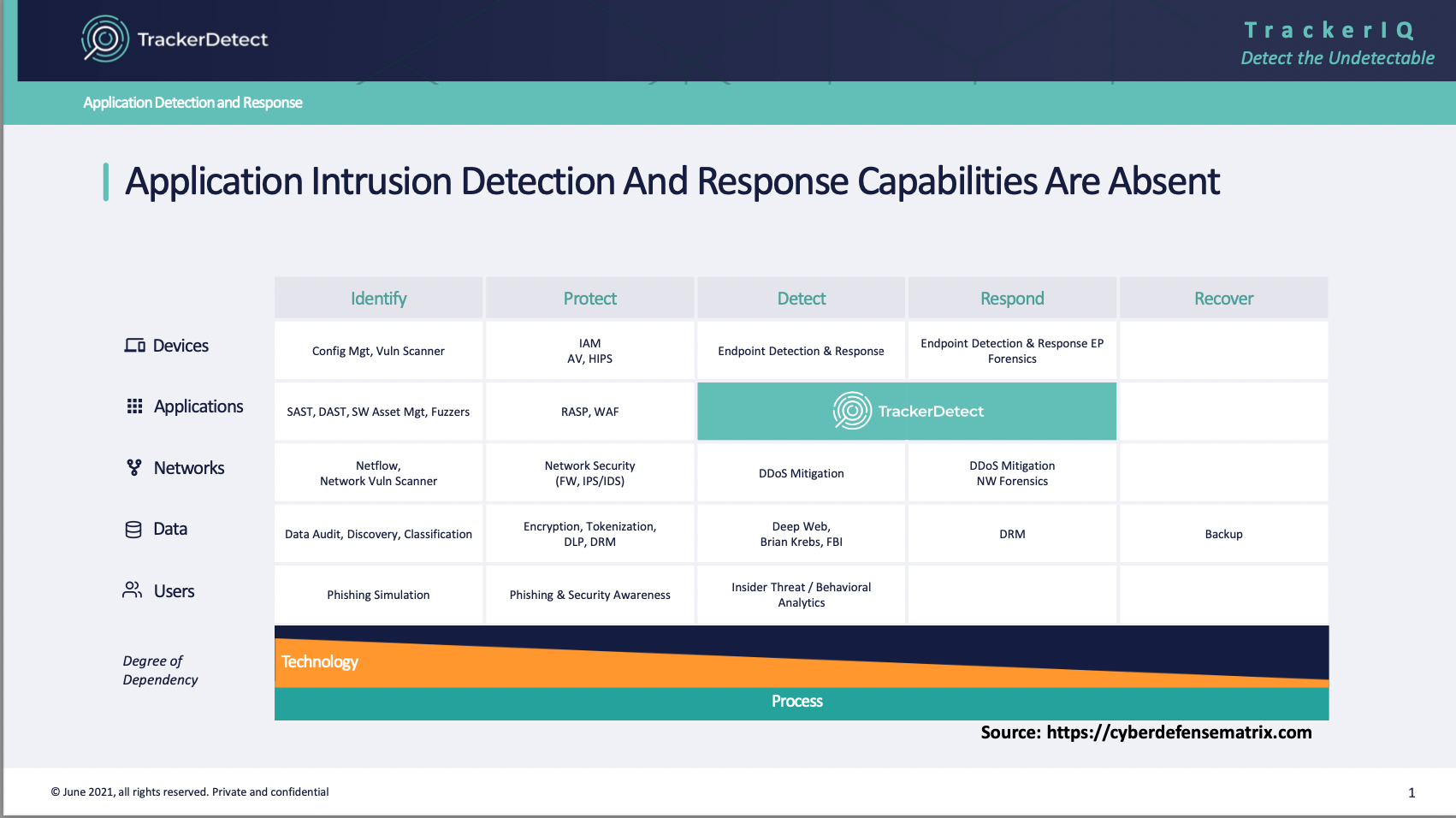

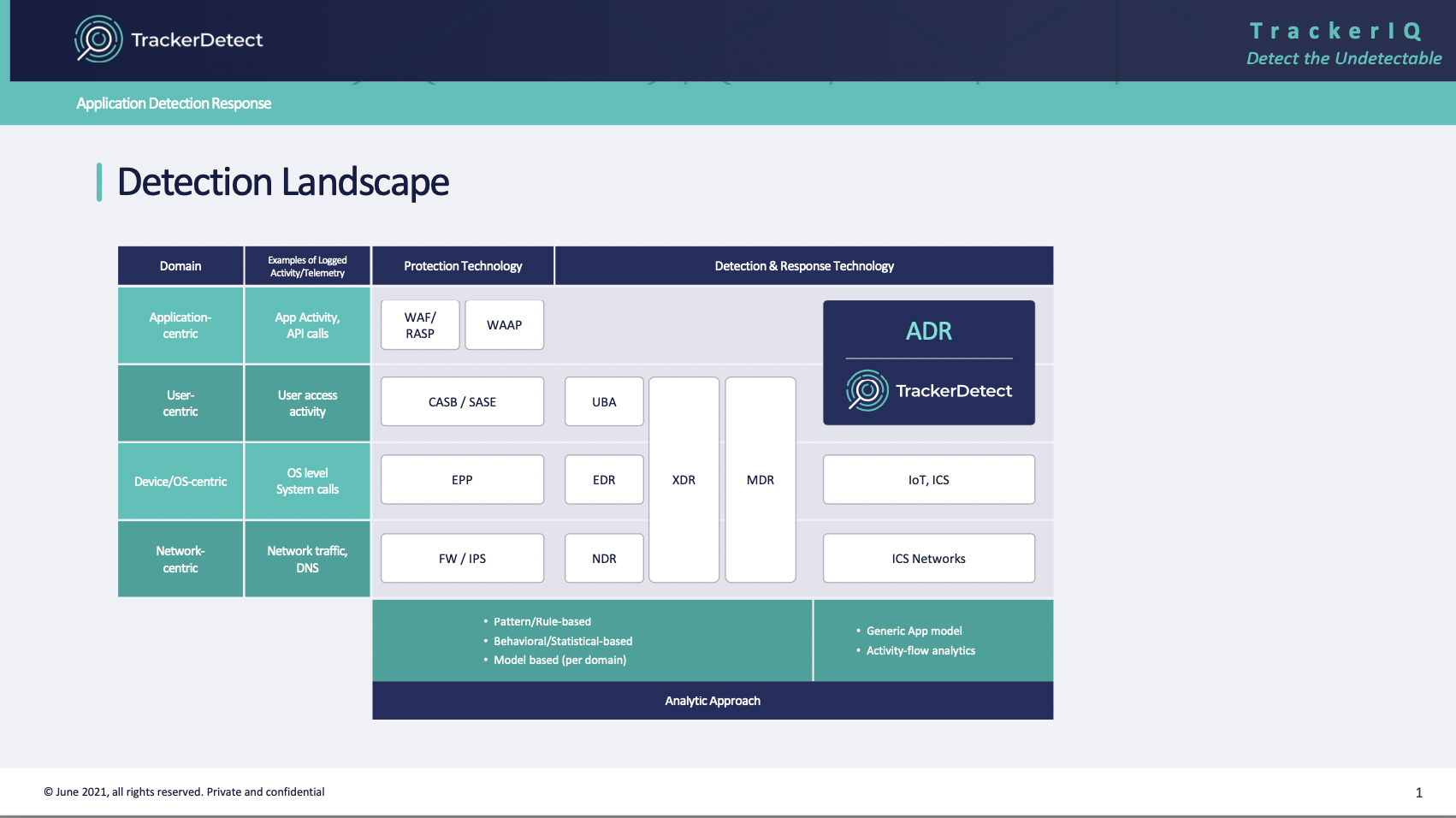

חברת Tracker Detect הישראלית פועלת בתחום אבטחת השימוש באפליקציות - תחום הקרוי APP DETECTION & RESPONSE או ADR. הפתרון של החברה מאפשר ניטור שימוש באפליקציות, SaaS או On-Prem, במטרה לגלות איום פנימי, טעויות תפעול, מעילות, הונאות ועוד.

איך המוצר עובד? ובכן, החברה פיתחה מנוע ניתוח לוגים מוגן בפטנט. על החלק האיסופי אחראי הארגון. הוא אוסף קבצי לוג מכלל האפליקציות אותם הוא רוצה לנטר בפלטפורמות שונות. כל ארגון עובד עם כלי אחר לאיסוף ואגירת המידע. המוצר של Tracker Detect מתחבר למאגר המידע בו נשמרים הלוגים ובמבצע ניתוח שאורך כשלושה שבועות, בסופו, מתקבלים הרבה פרופילי שימוש באפליקציה, מחולקים לאשכולות.

לאחר שהתגבשה החלוקה לאשכולות פעולות, היישום רץ בשגרה ומאפשר לאתר אירועים חריגים בארגון. ״הכוח של הפתרון שלנו טמון בחיבור הנקודות״, מסביר דורון הנדלר, מנכ״ל החברה ומייסד שותף בחברה. יחד איתו שותפים דויד מובשוביץ – CTO ועדי דגני – Chief Architect.

זיהו הונאה

״אנחנו יודעים להסתכל על השימוש באפליקציה בחתך של אוסף פעילויות שמרכיב פעולה. באחד הPOC שעשינו עם חברת ביטוח בארץ, נתנו לנו את הלוגים של האפליקציות בשנתיים האחרונות והצלחנו לזהות 30 אירועים חריגים״, ממשיך הנדלר.

״מתוכם, שישה היו קשורים לעובד אחד שפוטר בעבר בגלל הונאה. החברה הכירה את ההונאה, אך היא לא הכירה שחודשיים קודם לכן, אותו עובד עשה ׳ניסוי כלים׳ והעביר באותה צורה שקל. רק לבדוק שההונאה עובדת ואף אחד לא עולה עליו. את זה גילתה המערכת שלנו לבד. הכל על בסיס ניתוח פעולות שהעובד עשה באפליקציה.

״המודל שבנינו מסתכל על אילו פעולות עשה המשתמש, סדר הפעולות והזמן בין פעולה לפעולה. על בסיס מידע זה הוא בונה קבוצות התנהגות. מהרגע שיש את פרופילי ההתנהגות, אנחנו משווים כל רצף פעולות של משתמש באפליקצי לשני דברים - להיסטוריה שלו ולקבוצת הייחוס שלו. אם מגלים משהו חריג, מציפים.

״אנחנו פתרון ADR, לא אכפת לנו איפה האפליקצייה עובדת או מי בנה אותה. כל עוד יש לוגים, אנחנו יודעים לנתח אותה. מערכת זיהוי אחרות פועלות לפי חוקה סדורה. פליי בוקים כתובים מראש. הן לא עונות על השאלה מה המשתמש עשה באפליקציה המסוימת. איזה תהליך עסקי הוא ניסה לנצל. אנחנו יודעים לעשות את ההקשר. לנתח אפליקצייה לוקח סדר גודל של שלושה שבועות לימוד.״

איך אתם יודעים שהמוצר שלכם אפקטיבי? כלומר, שהוא מגלה את כלל הפעולות החריגות שעובד יכול לעשות באפליקציה? ובכן, הנדלר מסביר כי בעת המכירה, ארגון מבקש לבדוק אילו אירועים התרחשו בתקופה נתונה. ״אנחנו מוצאים, והם מאמתים את הממצאים שלנו. או שהם מבקשים מאיתנו למצוא אירועים שהתרחשו ואנחנו מוצאים״, מסביר הנדלר.

שאלת הפרטיות

חברת Tracker Detect אינה הראשונה או היחידה שמספקת פתרונות בתחום איתור איום פנימי. בעבר, מספר חברות ישראליות ניסו לפעול בתחום זה ונתקלו, בין היתר, בשאלות לגבי פרטיות העובדים. בעיקר באירופה וארה״ב, מדינות בהן יש רגולציית פרטיות שיכולה לעלות הרבה כסף לחברה.

מדוע פרטיות קשורה לנושא? מכיוון שלרוב, מערכות במשפחה זו אוספות מידע לגבי התנהלות העובד. מעבר למידע טכני הטמון בלוגים במערכות בהן עשה שימוש, יש גם מידע משכבת הגישה, מערכות כוח אדם ועוד. כדי לאתר איום פנימי - צריך לקשר נקודות. והרבה מהן. בחברה מסתכלים, למשל, על כל רצף הפעולות של משתמש, כולל חיבור ל-AD של הארגון לדעת האם הפעולות בוצעו מהבית או מהמשרד.

במקרה של Tracker Detect, המערכת עושה טוקניזציה של פרטי המשתמש. המידע שנאסף, נאסף תחת מספר סידורי שלא יסגיר את העובד. אם מנהל בארגון רוצה להבין מי העובד שביצע את החריגה, הוא צריך לקבל את האישורים המתאימים לכך. מנגנון זה מאפשר לחברה לעבוד באיחוד האירופאי, תחת רגולציית הGDPR, בלי חשש. ״אחד הלקוחות הגדולים שלנו, מההתחלה, הוא גוף פיננסי ענק באיטליה בשם Poste Italiane עם מעל 120,000 משתמשים״, מסביר הנדלר.

האתגר: התראות שווא

כאמור, המערכת יודעת לנטר פעולה של כל אפליקציה בארגון, ואת של כולן יחד. כלומר, לנטר את כל שכבת היישום בארגון. ״לכל אפליקציה יש היגיון עסקי משלה שמניב הרבה פרופילי התנהגות. לכל אפליקציה אנחנו מייצרים הרבה פרופילים אוטומטית. עם זאת, צריך שכמות ההתראות תהיה קטנה - מספיק אך מדויקת״, אומר הנדלר.

״בארגון מסוים עם 52000 עובדים שמיישם אופיס 365, מצאנו בשבוע בין 7-12 התראות. לפחות אחת מתוכן תהיה התראת אמת. מישהו שעשה מעשה שלא לפי הנהלים. במקרה אחד מישהו מחק פוליסת קולקטיב בחברת ביטוח. איך החברה תעלה על זה בלי המערכת שלנו? אין לחברות כיום פתרונות ניטור של תהליכי אפליקציה.״

בארץ החברה מוטמעת בארבעת הבנקים הגדולים בארץ, בשתי חברות ביטוח גדולות (ועוד שתיים במו״מ). לחברה, כאמור, לקוחות גם באיטליה ולקוחות במו״מ בארה״ב בתחום הנדל״ן. ההיגיון העסקי בנוי חסכון במשרות אנליסטים בSOC. ״אנליסט יודע לנתח בין 2-4 אירועים ביום בממוצע. עם המערכת שלנו הוא מנתח 10-15 אירועים ביום. זה אומר שהארגון לא צריך לגייס עוד אנליסטים בשביל לנתח יותר אירועים״, מסביר הנדלר.

״ההנחה היא שככל שאתה מנתח יותר אירועים, אתה מזהה את הנזק בשלבים מוקדמים יותר ודרך הגילוי המוקדם אתה חוסך כסף לארגון. המערכת גם מאפשרת ללמוד מאירועים שארעו. בעתיד, באירוע זהה או דומה, האנליסט כבר יקבל המלצה מה לעשות. כך שהמערכת משמשת גם לשימור ידע בSOC. המטרה שלנו היא לחבר אותה למערכות SOAR לצורך אכיפה של הממצאים.

גילוי תנועה רוחבית

״לאחרונה שאלו אותנו אם אנחנו יכולים לעשות ניתוח גם בשכבת הגישה (access). היות וכל ארגון משתמש כיום במערכות SSO, המשמעות היא שאם יש לך שם וסיסמא, אתה יכול להכנס לכמה אפליקציות ולנוע רוחבית ברשת. אם אנחנו מנטרים את כל האפליקציות בארגון, אנחנו יכולים לזהות חריגות של משתמש מסוים בכמה מקומות ולהציף תזוזה רוחבית. הפתרון כבר עובד אצל שני לקוחות.״

מה בעתיד? ובכן, הנדלר מסביר כי מאז שהתחילה הקורונה, יש דרישה להעביר את הפתרון גם בתצורת SaaS (כיום הוא רק באון-פרם). זאת, על מנת לפתוח את שוק העולמי של ספקי MSSP ואת שוק הSME. כרגע יש פתרון באלפא שיהיה מוכן לקראת סוף שנה זו. ״החלום שלנו שתהיה קופסא שחורה להעלות אליה לוגים ולקבל תשובות. יש חברות גדולות עם לוגים של MF. אין היום פתרון אבטחה כמו שלנו בעולם הזה״, מסכם הנדלר.

חברת Tracker Detect הישראלית עולה מעל הרדאר ורוצה לספק פתרון להתמודדות עם איום פנימי. ״אנחנו יודעים לנטר פעולות באפליקציה, לקשר אותן לתהליך עסקי ולדעת האם הן חריגות״, אומרים בחברה

חברת Tracker Detect הישראלית פועלת בתחום אבטחת השימוש באפליקציות - תחום הקרוי APP DETECTION & RESPONSE או ADR. הפתרון של החברה מאפשר ניטור שימוש באפליקציות, SaaS או On-Prem, במטרה לגלות איום פנימי, טעויות תפעול, מעילות, הונאות ועוד.

איך המוצר עובד? ובכן, החברה פיתחה מנוע ניתוח לוגים מוגן בפטנט. על החלק האיסופי אחראי הארגון. הוא אוסף קבצי לוג מכלל האפליקציות אותם הוא רוצה לנטר בפלטפורמות שונות. כל ארגון עובד עם כלי אחר לאיסוף ואגירת המידע. המוצר של Tracker Detect מתחבר למאגר המידע בו נשמרים הלוגים ובמבצע ניתוח שאורך כשלושה שבועות, בסופו, מתקבלים הרבה פרופילי שימוש באפליקציה, מחולקים לאשכולות.

לאחר שהתגבשה החלוקה לאשכולות פעולות, היישום רץ בשגרה ומאפשר לאתר אירועים חריגים בארגון. ״הכוח של הפתרון שלנו טמון בחיבור הנקודות״, מסביר דורון הנדלר, מנכ״ל החברה ומייסד שותף בחברה. יחד איתו שותפים דויד מובשוביץ – CTO ועדי דגני – Chief Architect.

זיהו הונאה

״אנחנו יודעים להסתכל על השימוש באפליקציה בחתך של אוסף פעילויות שמרכיב פעולה. באחד הPOC שעשינו עם חברת ביטוח בארץ, נתנו לנו את הלוגים של האפליקציות בשנתיים האחרונות והצלחנו לזהות 30 אירועים חריגים״, ממשיך הנדלר.

״מתוכם, שישה היו קשורים לעובד אחד שפוטר בעבר בגלל הונאה. החברה הכירה את ההונאה, אך היא לא הכירה שחודשיים קודם לכן, אותו עובד עשה ׳ניסוי כלים׳ והעביר באותה צורה שקל. רק לבדוק שההונאה עובדת ואף אחד לא עולה עליו. את זה גילתה המערכת שלנו לבד. הכל על בסיס ניתוח פעולות שהעובד עשה באפליקציה.

״המודל שבנינו מסתכל על אילו פעולות עשה המשתמש, סדר הפעולות והזמן בין פעולה לפעולה. על בסיס מידע זה הוא בונה קבוצות התנהגות. מהרגע שיש את פרופילי ההתנהגות, אנחנו משווים כל רצף פעולות של משתמש באפליקצי לשני דברים - להיסטוריה שלו ולקבוצת הייחוס שלו. אם מגלים משהו חריג, מציפים.

״אנחנו פתרון ADR, לא אכפת לנו איפה האפליקצייה עובדת או מי בנה אותה. כל עוד יש לוגים, אנחנו יודעים לנתח אותה. מערכת זיהוי אחרות פועלות לפי חוקה סדורה. פליי בוקים כתובים מראש. הן לא עונות על השאלה מה המשתמש עשה באפליקציה המסוימת. איזה תהליך עסקי הוא ניסה לנצל. אנחנו יודעים לעשות את ההקשר. לנתח אפליקצייה לוקח סדר גודל של שלושה שבועות לימוד.״

איך אתם יודעים שהמוצר שלכם אפקטיבי? כלומר, שהוא מגלה את כלל הפעולות החריגות שעובד יכול לעשות באפליקציה? ובכן, הנדלר מסביר כי בעת המכירה, ארגון מבקש לבדוק אילו אירועים התרחשו בתקופה נתונה. ״אנחנו מוצאים, והם מאמתים את הממצאים שלנו. או שהם מבקשים מאיתנו למצוא אירועים שהתרחשו ואנחנו מוצאים״, מסביר הנדלר.

שאלת הפרטיות

חברת Tracker Detect אינה הראשונה או היחידה שמספקת פתרונות בתחום איתור איום פנימי. בעבר, מספר חברות ישראליות ניסו לפעול בתחום זה ונתקלו, בין היתר, בשאלות לגבי פרטיות העובדים. בעיקר באירופה וארה״ב, מדינות בהן יש רגולציית פרטיות שיכולה לעלות הרבה כסף לחברה.

מדוע פרטיות קשורה לנושא? מכיוון שלרוב, מערכות במשפחה זו אוספות מידע לגבי התנהלות העובד. מעבר למידע טכני הטמון בלוגים במערכות בהן עשה שימוש, יש גם מידע משכבת הגישה, מערכות כוח אדם ועוד. כדי לאתר איום פנימי - צריך לקשר נקודות. והרבה מהן. בחברה מסתכלים, למשל, על כל רצף הפעולות של משתמש, כולל חיבור ל-AD של הארגון לדעת האם הפעולות בוצעו מהבית או מהמשרד.

במקרה של Tracker Detect, המערכת עושה טוקניזציה של פרטי המשתמש. המידע שנאסף, נאסף תחת מספר סידורי שלא יסגיר את העובד. אם מנהל בארגון רוצה להבין מי העובד שביצע את החריגה, הוא צריך לקבל את האישורים המתאימים לכך. מנגנון זה מאפשר לחברה לעבוד באיחוד האירופאי, תחת רגולציית הGDPR, בלי חשש. ״אחד הלקוחות הגדולים שלנו, מההתחלה, הוא גוף פיננסי ענק באיטליה בשם Poste Italiane עם מעל 120,000 משתמשים״, מסביר הנדלר.

האתגר: התראות שווא

כאמור, המערכת יודעת לנטר פעולה של כל אפליקציה בארגון, ואת של כולן יחד. כלומר, לנטר את כל שכבת היישום בארגון. ״לכל אפליקציה יש היגיון עסקי משלה שמניב הרבה פרופילי התנהגות. לכל אפליקציה אנחנו מייצרים הרבה פרופילים אוטומטית. עם זאת, צריך שכמות ההתראות תהיה קטנה - מספיק אך מדויקת״, אומר הנדלר.

״בארגון מסוים עם 52000 עובדים שמיישם אופיס 365, מצאנו בשבוע בין 7-12 התראות. לפחות אחת מתוכן תהיה התראת אמת. מישהו שעשה מעשה שלא לפי הנהלים. במקרה אחד מישהו מחק פוליסת קולקטיב בחברת ביטוח. איך החברה תעלה על זה בלי המערכת שלנו? אין לחברות כיום פתרונות ניטור של תהליכי אפליקציה.״

בארץ החברה מוטמעת בארבעת הבנקים הגדולים בארץ, בשתי חברות ביטוח גדולות (ועוד שתיים במו״מ). לחברה, כאמור, לקוחות גם באיטליה ולקוחות במו״מ בארה״ב בתחום הנדל״ן. ההיגיון העסקי בנוי חסכון במשרות אנליסטים בSOC. ״אנליסט יודע לנתח בין 2-4 אירועים ביום בממוצע. עם המערכת שלנו הוא מנתח 10-15 אירועים ביום. זה אומר שהארגון לא צריך לגייס עוד אנליסטים בשביל לנתח יותר אירועים״, מסביר הנדלר.

״ההנחה היא שככל שאתה מנתח יותר אירועים, אתה מזהה את הנזק בשלבים מוקדמים יותר ודרך הגילוי המוקדם אתה חוסך כסף לארגון. המערכת גם מאפשרת ללמוד מאירועים שארעו. בעתיד, באירוע זהה או דומה, האנליסט כבר יקבל המלצה מה לעשות. כך שהמערכת משמשת גם לשימור ידע בSOC. המטרה שלנו היא לחבר אותה למערכות SOAR לצורך אכיפה של הממצאים.

גילוי תנועה רוחבית

״לאחרונה שאלו אותנו אם אנחנו יכולים לעשות ניתוח גם בשכבת הגישה (access). היות וכל ארגון משתמש כיום במערכות SSO, המשמעות היא שאם יש לך שם וסיסמא, אתה יכול להכנס לכמה אפליקציות ולנוע רוחבית ברשת. אם אנחנו מנטרים את כל האפליקציות בארגון, אנחנו יכולים לזהות חריגות של משתמש מסוים בכמה מקומות ולהציף תזוזה רוחבית. הפתרון כבר עובד אצל שני לקוחות.״

מה בעתיד? ובכן, הנדלר מסביר כי מאז שהתחילה הקורונה, יש דרישה להעביר את הפתרון גם בתצורת SaaS (כיום הוא רק באון-פרם). זאת, על מנת לפתוח את שוק העולמי של ספקי MSSP ואת שוק הSME. כרגע יש פתרון באלפא שיהיה מוכן לקראת סוף שנה זו. ״החלום שלנו שתהיה קופסא שחורה להעלות אליה לוגים ולקבל תשובות. יש חברות גדולות עם לוגים של MF. אין היום פתרון אבטחה כמו שלנו בעולם הזה״, מסכם הנדלר.