מקאפי: לפחות קורבן אחד בישראל בקמפיין התקיפה נגד קבלנים ביטחוניים

מקאפי חושפת מידע חדש על דרכי הפעולה והקורבנות של קמפיין פישינג בשם "כוכב הצפון" שהופעל נגד מטרות אסטרטגיות בישראל, רוסיה, הודו ואוסטרליה

עמי רוחקס דומבה

| 08/11/2020

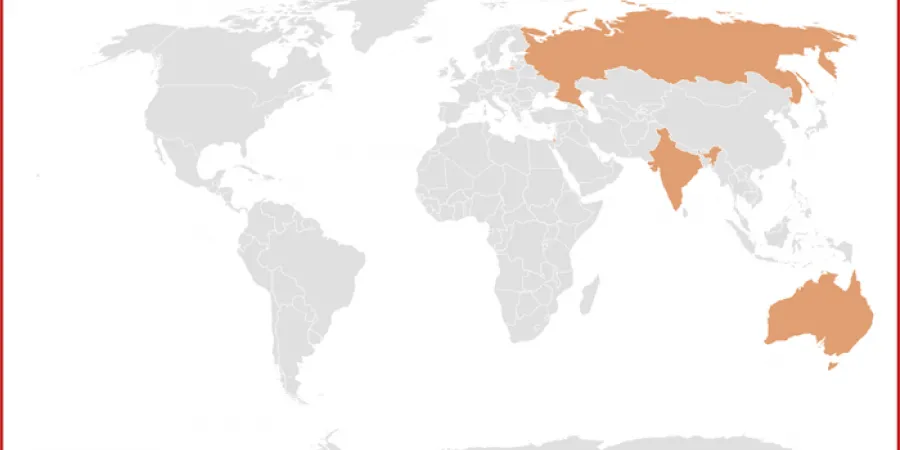

קבוצת מחקרי האיומים המתקדמים של מקאפי פרסמה מחקר חדש, החושף מידע על האופן שבו איתר קמפיין התקיפה "כוכב הצפון" (North Star) את הקורבנות הפוטנציאליים שלו בארגונים בישראל, אוסטרליה, הודו ורוסיה. מטרת הגורמים הזדוניים שעמדו מאחורי קמפיין "כוכב הצפון" הייתה לבצע ריגול ארוך טווח ומתמשך, שיתמקד באנשים ספציפיים ממדינות מפתח ברחבי העולם, אשר מחזיקים בקניין רוחני ובמידע חסוי בעל ערך אסטרטגי במגזר הביטחוני.

התחקיר הראשוני של מקאפי על מבצע "כוכב הצפון" (שפורסם ב-29 ביולי), חשף קמפיין שהשתמש באתרי מדיה החברתית כדי להוציא לפועל מתקפות פישינג ממוקדות (Spear Phishing) תוך שימוש במסמכים תמימים למראה (weaponized documents). התחקיר הראשון חשף כי התוקפים התמקדו בעובדי ארגונים מהמגזר הביטחוני, ועסק בווקטורי הפריצה הראשונית.

לאחר חקירה עמוקה יותר של תשתיות השליטה והבקרה של קמפיין "כוכב הצפון", מקאפי מספקת כעת מבט ייחודי לא רק על הטכנולוגיה והטקטיקות של התוקפים, אלא גם על סוגי הקורבנות שאליהם כוונה המתקפה. המחקר החדש בחן את תשתית ה-backend של הקמפיין כדי לקבל פרספקטיבה רחבה יותר על האופן שבו התוקפים העריכו וסימנו את הקורבנות למטרת ניצול מתמשך, וכיצד השתילו רכיב מעקב שלא היה ידוע בעבר בשם Torisma, כדי לנטר ולרגל אחר הקורבנות לאורך זמן

בקמפיין "כוכב הצפון" הייתה התמקדות באנשים בעלי הערך הגבוה ביותר בארגון. התוקפים חקרו את קורבנות היעד הספציפיים, ופיתחו תכנים מותאמים אישית כדי לפתות אותם. הם פנו אליהם ישירות באמצעות שיחות בלינקדאין ושלחו אליהם קבצים מצורפים מתוחכמים שהדביקו אותם באמצעות טקטיקת הזרקת תבנית.

התוקפים של "כוכב הצפון" השתמשו במודעות לגיטימיות לגיוס עובדים מאתרים פופולריים של קבלני שירותים ביטחוניים בארה"ב, כדי לפתות קורבנות ספציפיים לפתוח מיילים שהיו נגועים בנוזקה המושתלת אוטומטית במערכת הארגונית. תיאורי המשרות המפורטים ששימשו לפיתוי הקורבנות, והשימוש הסלקטיבי ברכיב הריגול, מצביעים על כך שהתוקפים חיפשו קניין רוחני מאוד ספציפי ומידע חסוי אחר שנמצא אצל ספקי טכנולוגיות הגנה מסוימים. קורבנות פחות אטרקטיביים הועברו למוד "פיקוח שקט" לתקופה ממושכת, למקרה שיהיו בעלי ערך רב יותר בהמשך.

יש לציין כי התוקפים השתמשו בדומיינים לגיטימיים בארה"ב ואיטליה כדי לארח את תשתיות השליטה והבקרה של קמפיין הפישינג. הם בחרו בדומיינים של ארגונים כמו חברת הלבשה, בית מכירות פומביות, חברת דפוס וחברת הדרכה בתחום המחשוב. הדבר אפשר להם לעקוף את אמצעי האבטחה של ארגוני היעד, אשר לא נוהגים לחסום אתרים שנתפסים כמהימנים.

בשלב הראשון של ההדבקה הועבר שתל על ידי קבצי DOTM, אשר לאחר שהותקן במערכת הקורבן אסף עליה נתונים כגון מידע על הדיסק, על שטח דיסק פנוי, שם המחשב, שם המשתמש ומידע על תהליכים שונים בארגון. לאחר מכן נעשה שימוש בלוגיקה כדי להעריך את נתוני מערכת הקורבן, ולקבוע אם להתקין שתל שלב שני בשם Torisma. כל הזמן הזה, הפעילות להשגת היעדים בוצעה בצורה מינימלית ושקטה, למזעור הסיכון של גילוי וחשיפה.

Torisma הוא שתל שלב שני שפותח בהתאמה אישית, והתמקד במעקב אחר מערכות מחשב של עובדים בעלי ערך רב לארגון בו הם מועסקים. לאחר ש-Torisma הותקן, הופעלה מערכת פעולות מותאמת אישית לפרופילים של מערכות הקורבן. הפעולות כללו ניטור פעיל של המערכות וביצוע payloads בהתבסס על אירועים שנצפו. למשל, פיקוח על גידול במספר הכוננים הלוגיים והפעלות שולחן עבודה מרוחק (RDS).

במחקר הראשון של מקאפי על "כוכב הצפון" צוין כי הודעות הדיוג נכתבו בקוריאנית וכללו נושאים שנוגעים לפוליטיקה של דרום קוריאה, אך במחקר הנוכחי זיהו חוקרי מקאפי קורבנות נוספים של הקמפיין, ביניהם שתי כתובות IP של ספקי אינטרנט ישראליים, כאשר הקורבן הוריד את קובץ ה-DOTM מתוך סביבת אופיס של מיקרוסופט.

בנוסף הותקפו שני ספקי שירותי אינטרנט באוסטרליה ורוסיה ושני קבלני שירותי הגנה בהודו וברוסיה. ניתוח log files נוסף שערכו חוקרי מקאפי מגלה לפחות קובץ DOTM אחד נגוע של התוקפים עם תוסף jpg אשר נפתח מכתובת IP של ספק אינטרנט מישראל. יש להניח שמדובר בכתובת IP השייכת לקרבן ישראלי שהפעיל את קובץ המעקב.

מקאפי לא מייחסת את קמפיין "כוכב הצפון" לקבוצת פריצה זאת או אחרת. עם זאת, חוקרי החברה קבעו כי הקוד בקבצים המצורפים של מתקפת "כוכב הצפון" זהה כמעט לחלוטין לקוד ששימש את קמפיין Hidden Cobra, אשר תקף בשנת 2019 חברות הגנה וחלל מהודו בצורה ממוקדת.

זה יכול להצביע על כך שקבוצת Hidden Cobra עומדת גם מאחורי קמפיין "כוכב הצפון", או שקבוצה אחרת העתיקה את הטכנולוגיה והטקטיקה של קבוצת Hidden Cobra. ייחוס מדויק דורש השלמת מידע ממקורות מודיעין מסורתיים אשר זמינים רק לגורמים ממשלתיים.

מקאפי חושפת מידע חדש על דרכי הפעולה והקורבנות של קמפיין פישינג בשם "כוכב הצפון" שהופעל נגד מטרות אסטרטגיות בישראל, רוסיה, הודו ואוסטרליה

קבוצת מחקרי האיומים המתקדמים של מקאפי פרסמה מחקר חדש, החושף מידע על האופן שבו איתר קמפיין התקיפה "כוכב הצפון" (North Star) את הקורבנות הפוטנציאליים שלו בארגונים בישראל, אוסטרליה, הודו ורוסיה. מטרת הגורמים הזדוניים שעמדו מאחורי קמפיין "כוכב הצפון" הייתה לבצע ריגול ארוך טווח ומתמשך, שיתמקד באנשים ספציפיים ממדינות מפתח ברחבי העולם, אשר מחזיקים בקניין רוחני ובמידע חסוי בעל ערך אסטרטגי במגזר הביטחוני.

התחקיר הראשוני של מקאפי על מבצע "כוכב הצפון" (שפורסם ב-29 ביולי), חשף קמפיין שהשתמש באתרי מדיה החברתית כדי להוציא לפועל מתקפות פישינג ממוקדות (Spear Phishing) תוך שימוש במסמכים תמימים למראה (weaponized documents). התחקיר הראשון חשף כי התוקפים התמקדו בעובדי ארגונים מהמגזר הביטחוני, ועסק בווקטורי הפריצה הראשונית.

לאחר חקירה עמוקה יותר של תשתיות השליטה והבקרה של קמפיין "כוכב הצפון", מקאפי מספקת כעת מבט ייחודי לא רק על הטכנולוגיה והטקטיקות של התוקפים, אלא גם על סוגי הקורבנות שאליהם כוונה המתקפה. המחקר החדש בחן את תשתית ה-backend של הקמפיין כדי לקבל פרספקטיבה רחבה יותר על האופן שבו התוקפים העריכו וסימנו את הקורבנות למטרת ניצול מתמשך, וכיצד השתילו רכיב מעקב שלא היה ידוע בעבר בשם Torisma, כדי לנטר ולרגל אחר הקורבנות לאורך זמן

בקמפיין "כוכב הצפון" הייתה התמקדות באנשים בעלי הערך הגבוה ביותר בארגון. התוקפים חקרו את קורבנות היעד הספציפיים, ופיתחו תכנים מותאמים אישית כדי לפתות אותם. הם פנו אליהם ישירות באמצעות שיחות בלינקדאין ושלחו אליהם קבצים מצורפים מתוחכמים שהדביקו אותם באמצעות טקטיקת הזרקת תבנית.

התוקפים של "כוכב הצפון" השתמשו במודעות לגיטימיות לגיוס עובדים מאתרים פופולריים של קבלני שירותים ביטחוניים בארה"ב, כדי לפתות קורבנות ספציפיים לפתוח מיילים שהיו נגועים בנוזקה המושתלת אוטומטית במערכת הארגונית. תיאורי המשרות המפורטים ששימשו לפיתוי הקורבנות, והשימוש הסלקטיבי ברכיב הריגול, מצביעים על כך שהתוקפים חיפשו קניין רוחני מאוד ספציפי ומידע חסוי אחר שנמצא אצל ספקי טכנולוגיות הגנה מסוימים. קורבנות פחות אטרקטיביים הועברו למוד "פיקוח שקט" לתקופה ממושכת, למקרה שיהיו בעלי ערך רב יותר בהמשך.

יש לציין כי התוקפים השתמשו בדומיינים לגיטימיים בארה"ב ואיטליה כדי לארח את תשתיות השליטה והבקרה של קמפיין הפישינג. הם בחרו בדומיינים של ארגונים כמו חברת הלבשה, בית מכירות פומביות, חברת דפוס וחברת הדרכה בתחום המחשוב. הדבר אפשר להם לעקוף את אמצעי האבטחה של ארגוני היעד, אשר לא נוהגים לחסום אתרים שנתפסים כמהימנים.

בשלב הראשון של ההדבקה הועבר שתל על ידי קבצי DOTM, אשר לאחר שהותקן במערכת הקורבן אסף עליה נתונים כגון מידע על הדיסק, על שטח דיסק פנוי, שם המחשב, שם המשתמש ומידע על תהליכים שונים בארגון. לאחר מכן נעשה שימוש בלוגיקה כדי להעריך את נתוני מערכת הקורבן, ולקבוע אם להתקין שתל שלב שני בשם Torisma. כל הזמן הזה, הפעילות להשגת היעדים בוצעה בצורה מינימלית ושקטה, למזעור הסיכון של גילוי וחשיפה.

Torisma הוא שתל שלב שני שפותח בהתאמה אישית, והתמקד במעקב אחר מערכות מחשב של עובדים בעלי ערך רב לארגון בו הם מועסקים. לאחר ש-Torisma הותקן, הופעלה מערכת פעולות מותאמת אישית לפרופילים של מערכות הקורבן. הפעולות כללו ניטור פעיל של המערכות וביצוע payloads בהתבסס על אירועים שנצפו. למשל, פיקוח על גידול במספר הכוננים הלוגיים והפעלות שולחן עבודה מרוחק (RDS).

במחקר הראשון של מקאפי על "כוכב הצפון" צוין כי הודעות הדיוג נכתבו בקוריאנית וכללו נושאים שנוגעים לפוליטיקה של דרום קוריאה, אך במחקר הנוכחי זיהו חוקרי מקאפי קורבנות נוספים של הקמפיין, ביניהם שתי כתובות IP של ספקי אינטרנט ישראליים, כאשר הקורבן הוריד את קובץ ה-DOTM מתוך סביבת אופיס של מיקרוסופט.

בנוסף הותקפו שני ספקי שירותי אינטרנט באוסטרליה ורוסיה ושני קבלני שירותי הגנה בהודו וברוסיה. ניתוח log files נוסף שערכו חוקרי מקאפי מגלה לפחות קובץ DOTM אחד נגוע של התוקפים עם תוסף jpg אשר נפתח מכתובת IP של ספק אינטרנט מישראל. יש להניח שמדובר בכתובת IP השייכת לקרבן ישראלי שהפעיל את קובץ המעקב.

מקאפי לא מייחסת את קמפיין "כוכב הצפון" לקבוצת פריצה זאת או אחרת. עם זאת, חוקרי החברה קבעו כי הקוד בקבצים המצורפים של מתקפת "כוכב הצפון" זהה כמעט לחלוטין לקוד ששימש את קמפיין Hidden Cobra, אשר תקף בשנת 2019 חברות הגנה וחלל מהודו בצורה ממוקדת.

זה יכול להצביע על כך שקבוצת Hidden Cobra עומדת גם מאחורי קמפיין "כוכב הצפון", או שקבוצה אחרת העתיקה את הטכנולוגיה והטקטיקה של קבוצת Hidden Cobra. ייחוס מדויק דורש השלמת מידע ממקורות מודיעין מסורתיים אשר זמינים רק לגורמים ממשלתיים.