מתקפת כופר פגעה בשבועות האחרונים במספר רב של חברות ישראליות

עמי רוחקס דומבה

| 07/05/2020

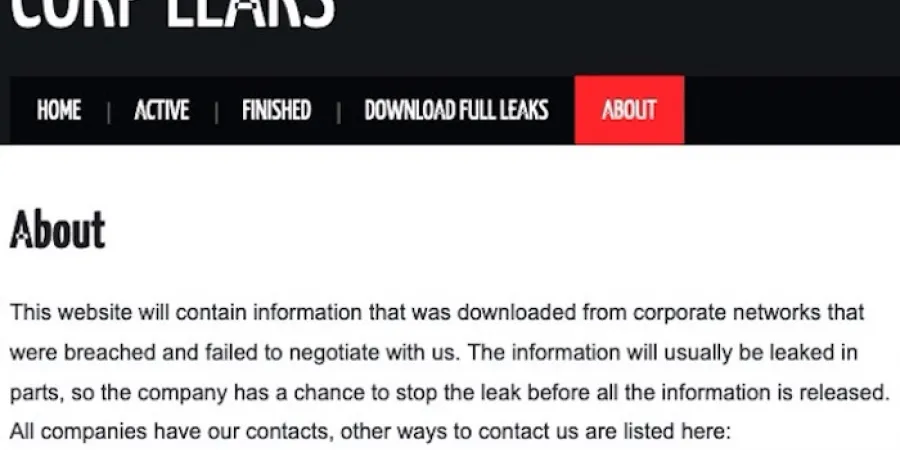

מתקפת כופר בשם Nephilim פגעה ושיתקה מספר רב של חברות ישראליות בשבועות האחרונים. מרבית המקרים אינם יוצאים לתקשורת ונסגרים פנימית. בחלקם שולם כופר לתוקפים. מדובר בגרסה חדשה של תוכנת כופר בשם Nephilim המבוססת על תוכנת כופר קודמת בשם NEMTY. שיטת ההפצה העיקרית היא שירותי RDP פגיעים. לאחר שהתוקפים השתלטו על הסביבה באמצעות RDP, הם ממשיכים לבסס התמדה, לאתר השראות נוספות במידת האפשר, ואז להמשיך להדביק מטרות נוספות ברשת.

"נפלים הגיחה במרץ 2020 וחולקת חלק ניכר מהקוד עם משפחת כופר בשם NEMTY. הקשר המדויק בין השחקנים שמאחורי NEMTY לנפלים פחות ברור", כותבים בניתוח של חברת sentinelone. "תוכנת NEMTY הושקה באוגוסט 2019 כתוכנית שותפים ציבורית, ומאז הפכה לפרטית. נתונים עכשוויים מצביעים על כך ששחקנים העומדים מאחורי מאחורי נפילים 'רכשו' קוד הכרחי מתוך NEMTY בדרך זו או אחרת."

שני ההבדלים העיקריים בין נפלים ל- NEMTY הם במודל התשלומים, והיעדר פעולת RaaS (מכירת כופרה כשירות). בעוד נפלים מורה לנפגעים ליצור קשר עם התוקפים באמצעות דואר אלקטרוני, NEMTY מפנה אותם לפורטל תשלומים מבוסס TOR. כדי להוסיף עוד יותר בלבול לאילן היוחסין, נראה כי נפלים התפתחו ל"נפילים", השתיים דומות מבחינה טכנית ונבדלות בעיקר על ידי סיומת הקבצים וממצאים בקבצים מוצפנים.

חברת סייבר הפועלת בישראל שביקשה להשאר בעילום שם, מסרה כי "בשבועות האחרונים בישראל התרחשו מספר אירועי כופרה מתוחכמים בחברות גדולות במשק. במיוחד בתקופה זו, שכולם מחוברים מהבית, משטח התקיפה מתרחב וחשיפת הארגון גדלה", אומרים בחברה. "באירוע מסוג זה, רצה תוכנה המתפשטת בארגון, מצפינה את הקבצים, מוחקת את המקור ומציגה דרישה לכופר. בעבר אלו היו דרישות קטנות עבור נזק פוטנציאלי קטן, אך היום מדובר על פשיעה מאורגנת עם יכולות מרשימות, סבלנות, תכנון, ובעיקר גרימת נזק שיכול למוטט חברה.

"ההצלחה של הפושעים בחדירה לארגונים הוכיחה שאנטי-וירוס אינו עומד בסטנדרטים של התוקפים. נדרש כלי שמאפשר חיפוש מתמיד של איומים, זיהוי מבוסס התנהגות, יכולת עצירה מוכחת של מתקפות מודרניות, הבנה של המערכה כולה בשילוב אמצעים מודיעיניים, ומהירות תגובה של דקות ספורות."

באירועים שהיו בשבועות האחרונים הפעילה החברה מספר צוותים שונים של מיטב מומחי ה Incident Response בישראל, ונראה שההנהלה הבכירה בארגונים שנפגעו הפנימה כי האיום מולו מתמודדים הוא בעל סיכון גבוה וסיכוי מימוש גבוה. "במצבים אלו זמן התגובה הופך להיות הגורם הכי חשוב", אומרים בחברה.

אחד האירועים הבולטים היה בחברה בין לאומית שמרכז פעילותה בישראל. המתקפה בוצעה על ידי קבוצת eCrime רוסית בשם Traveling Spider הידועה בהפצת Emotet, רוגלה בנקאית שממשיכה פעילות התקפית, וזוהתה לראשונה בשנת 2014. קבוצה זו שיכללה את יכולותיה ומפיצה בישראל את הכופרה Nemty / NEPHILIM.

ממה שנראה במתקפות האחרונות, הכופרה מתפשטת באמצעות שימוש ב PowerShell WMI ו DCOM בפורט TCP 135, רכיב שמאוד מאתגר לכבות ונדרש לניהול ותפעול של רשת WINDOWS בארגון. בכל החברות בהן הכופרה התפשטה הוטמעו מערכות אנטי-וירוס מסורתיות שבפועל לא זיהו או חסמו את ההתקפה.

מתקפת כופר בשם Nephilim פגעה ושיתקה מספר רב של חברות ישראליות בשבועות האחרונים. מרבית המקרים אינם יוצאים לתקשורת ונסגרים פנימית. בחלקם שולם כופר לתוקפים. מדובר בגרסה חדשה של תוכנת כופר בשם Nephilim המבוססת על תוכנת כופר קודמת בשם NEMTY. שיטת ההפצה העיקרית היא שירותי RDP פגיעים. לאחר שהתוקפים השתלטו על הסביבה באמצעות RDP, הם ממשיכים לבסס התמדה, לאתר השראות נוספות במידת האפשר, ואז להמשיך להדביק מטרות נוספות ברשת.

"נפלים הגיחה במרץ 2020 וחולקת חלק ניכר מהקוד עם משפחת כופר בשם NEMTY. הקשר המדויק בין השחקנים שמאחורי NEMTY לנפלים פחות ברור", כותבים בניתוח של חברת sentinelone. "תוכנת NEMTY הושקה באוגוסט 2019 כתוכנית שותפים ציבורית, ומאז הפכה לפרטית. נתונים עכשוויים מצביעים על כך ששחקנים העומדים מאחורי מאחורי נפילים 'רכשו' קוד הכרחי מתוך NEMTY בדרך זו או אחרת."

שני ההבדלים העיקריים בין נפלים ל- NEMTY הם במודל התשלומים, והיעדר פעולת RaaS (מכירת כופרה כשירות). בעוד נפלים מורה לנפגעים ליצור קשר עם התוקפים באמצעות דואר אלקטרוני, NEMTY מפנה אותם לפורטל תשלומים מבוסס TOR. כדי להוסיף עוד יותר בלבול לאילן היוחסין, נראה כי נפלים התפתחו ל"נפילים", השתיים דומות מבחינה טכנית ונבדלות בעיקר על ידי סיומת הקבצים וממצאים בקבצים מוצפנים.