חוקרי Sophos פיתחו כלי פריצה מבוסס על BlueKeep

עמי רוחקס דומבה

| 10/07/2019

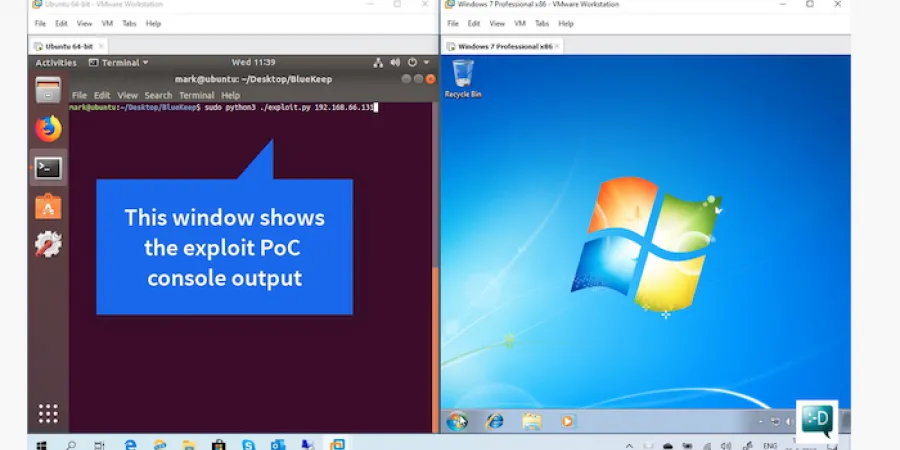

צוות המחקר ההתקפי של Sophos פיתח כלי לניצול הפירצה, שיש לו משמעות חמורה לאור הדוחות שהתפרסמו לאחרונה והזהירו כי מספר שרתי ה-RDP (בעלי פרוטוקול גישה מרחוק) ברשת שאינם מעודכנים עודנו גבוה מאוד, וזאת למרות אזהרות גופי ממשל ומומחים הטוענים כי הפירצה עלולה לפגוע במחשבים הרצים על חלונות XP, חלונות 7, Windows Server 2003 ו-Windows Server 2008. Sophos לא תפרסם את הוכחת ההתכנות לקהל הרחב מתוך זהירות, אך החברה פרסמה וידאו הדגמה מתוך תקווה שהוא יניע אנשים וארגונים לבצע עדכון דחוף של שרתים ונקודות קצה.

"אם מישהו יצליח לייצר נשק על בסיס הוכחת ההיתכנות הזו, כל מכשיר המכיל עדיין את BlueKeep יהפוך בין רגע למטרה לפריצה עבור תוקפים, שיוכלו להזריק קוד זדוני או לבצע פעולות עוינות אחרות המתאפשרות על מחשב בשליטה", נמסר מ-Sophos. הפירצה שהודגמה מבוצעת ללא קבצים (fileless) כלל, והיא מספקת שליטה מרחוק על המערכת מבלי להפעיל קוד זדוני. התקיפה גם אינה דורשת הפעלה של session במערכת המטרה.

"פיתוח הפירצה החל באמצעות Reverse Engineering שבוצע על עדכון האבטחה האחרון שפירסמה מיקרוסופט. מיקרוסופט בעצמה לא פרסמה מידע אודות BlueKeep לחברות הנמצאות בתוכנית ה-MAPP, אלא הסתפקה בשליחת הודעה המבקשת לבצע את העדכון בדחיפות גבוהה. מיקרוסופט רואה ב-BlueKeep פירצה קריטית עד כדי כך שהיא נקטה בצעד יוצא דופן: פרסום עדכונים עבור גרסאות של מערכת ההפעלה שכבר הגיעו אל "סוף חייהן" ואינן מקבלות בדרך כלל עדכונים, כגון חלונות XP.

מספר חוקרי אבטחה כבר פרסמו הוכחות היתכנות, אולם אלו הראו רק כיצד ניתן לגרום לקריסה של מערכת חלונות (שגיאת מסך המוות הכחול). שגיאה זו נמשכת רק עד אשר מבצעים אתחול למערכת, ותקיפה שכזו תוגדר למעשה כמתקפת מניעת שירות (DoS).

על פי הטכניקה שפיתחה SophosLab, לאחר הרצת קוד הפריצה, התוקף יכול להריץ command shell על גבי מסך הכניסה למערכת החלונות. הדבר מתאפשר כתוצאה מהאפשרות להחליף קובץ הפעלה בשם utilman.exe (חלק ממערכת ההפעלה) ברכיב פקודות ה- shell - cmd.exe. הקוד של utilman אחראי בין היתר להפעלה ונטרול של מאפייני הנגישות בחלונות. ניתן לגשת אל המאפיינים האלה באמצעות לחיצה על אייקון במסך הכניסה, אפילו עוד בטרם הזנת סיסמא. מאחר ול-Utilman יש הרשאת גישה ברמת מערכת (SYSTEM), באמצעות החלפתו התוקף מקבל את אותה רמת הרשאה, ואת היכולת להריץ פקודות.

על היכולת להפעיל סביבת command shell עם הרשאות SYSTEM נכתב בבלוג של Sophos: "זה אמנם גרוע, אבל הכלי בו עשה שימוש הצוות של Sophos כדי להפעיל את הפירצה (rdpy framework) מאפשר גם לייצר אינטראקציה של RDP (פרוטוקול גישה מרחוק), כגון הדמיה של לחיצה על מקשים. במאמץ לא רב, תוקף יכול לבצע אוטומציה של שרשרת התקיפה המלאה, כולל הקלדה סינטתית של פקודות ל- shell".

האוטומציה הזו מאפשרת ליצור התקפות שירוצו בקצב גבוה מול כל מערכת בעלת חיבור לרשת. המתקפה לא תפעל על מכשירים מעודכנים, אבל בהתקפות מסוג זה התוקפים אינם בררניים, והם מסתמכים על כך שאחוז מסוים מהמכשירים יהיה פגיע. Sophos ממליצה לעדכן את מערכות חלונות בדחיפות, ולסגור כל פיירוול אשר חושף RDP(פרוטוקול גישה מרחוק לשולחן עבודה) אל האינטרנט.

לינק למחקר ולוידיאו – כאן

צוות המחקר ההתקפי של Sophos פיתח כלי לניצול הפירצה, שיש לו משמעות חמורה לאור הדוחות שהתפרסמו לאחרונה והזהירו כי מספר שרתי ה-RDP (בעלי פרוטוקול גישה מרחוק) ברשת שאינם מעודכנים עודנו גבוה מאוד, וזאת למרות אזהרות גופי ממשל ומומחים הטוענים כי הפירצה עלולה לפגוע במחשבים הרצים על חלונות XP, חלונות 7, Windows Server 2003 ו-Windows Server 2008. Sophos לא תפרסם את הוכחת ההתכנות לקהל הרחב מתוך זהירות, אך החברה פרסמה וידאו הדגמה מתוך תקווה שהוא יניע אנשים וארגונים לבצע עדכון דחוף של שרתים ונקודות קצה.

"אם מישהו יצליח לייצר נשק על בסיס הוכחת ההיתכנות הזו, כל מכשיר המכיל עדיין את BlueKeep יהפוך בין רגע למטרה לפריצה עבור תוקפים, שיוכלו להזריק קוד זדוני או לבצע פעולות עוינות אחרות המתאפשרות על מחשב בשליטה", נמסר מ-Sophos. הפירצה שהודגמה מבוצעת ללא קבצים (fileless) כלל, והיא מספקת שליטה מרחוק על המערכת מבלי להפעיל קוד זדוני. התקיפה גם אינה דורשת הפעלה של session במערכת המטרה.

"פיתוח הפירצה החל באמצעות Reverse Engineering שבוצע על עדכון האבטחה האחרון שפירסמה מיקרוסופט. מיקרוסופט בעצמה לא פרסמה מידע אודות BlueKeep לחברות הנמצאות בתוכנית ה-MAPP, אלא הסתפקה בשליחת הודעה המבקשת לבצע את העדכון בדחיפות גבוהה. מיקרוסופט רואה ב-BlueKeep פירצה קריטית עד כדי כך שהיא נקטה בצעד יוצא דופן: פרסום עדכונים עבור גרסאות של מערכת ההפעלה שכבר הגיעו אל "סוף חייהן" ואינן מקבלות בדרך כלל עדכונים, כגון חלונות XP.

מספר חוקרי אבטחה כבר פרסמו הוכחות היתכנות, אולם אלו הראו רק כיצד ניתן לגרום לקריסה של מערכת חלונות (שגיאת מסך המוות הכחול). שגיאה זו נמשכת רק עד אשר מבצעים אתחול למערכת, ותקיפה שכזו תוגדר למעשה כמתקפת מניעת שירות (DoS).

על פי הטכניקה שפיתחה SophosLab, לאחר הרצת קוד הפריצה, התוקף יכול להריץ command shell על גבי מסך הכניסה למערכת החלונות. הדבר מתאפשר כתוצאה מהאפשרות להחליף קובץ הפעלה בשם utilman.exe (חלק ממערכת ההפעלה) ברכיב פקודות ה- shell - cmd.exe. הקוד של utilman אחראי בין היתר להפעלה ונטרול של מאפייני הנגישות בחלונות. ניתן לגשת אל המאפיינים האלה באמצעות לחיצה על אייקון במסך הכניסה, אפילו עוד בטרם הזנת סיסמא. מאחר ול-Utilman יש הרשאת גישה ברמת מערכת (SYSTEM), באמצעות החלפתו התוקף מקבל את אותה רמת הרשאה, ואת היכולת להריץ פקודות.

על היכולת להפעיל סביבת command shell עם הרשאות SYSTEM נכתב בבלוג של Sophos: "זה אמנם גרוע, אבל הכלי בו עשה שימוש הצוות של Sophos כדי להפעיל את הפירצה (rdpy framework) מאפשר גם לייצר אינטראקציה של RDP (פרוטוקול גישה מרחוק), כגון הדמיה של לחיצה על מקשים. במאמץ לא רב, תוקף יכול לבצע אוטומציה של שרשרת התקיפה המלאה, כולל הקלדה סינטתית של פקודות ל- shell".

האוטומציה הזו מאפשרת ליצור התקפות שירוצו בקצב גבוה מול כל מערכת בעלת חיבור לרשת. המתקפה לא תפעל על מכשירים מעודכנים, אבל בהתקפות מסוג זה התוקפים אינם בררניים, והם מסתמכים על כך שאחוז מסוים מהמכשירים יהיה פגיע. Sophos ממליצה לעדכן את מערכות חלונות בדחיפות, ולסגור כל פיירוול אשר חושף RDP(פרוטוקול גישה מרחוק לשולחן עבודה) אל האינטרנט.

לינק למחקר ולוידיאו – כאן