הם תוקפים גם חברות קטנות

היום נפתח כנס הסייבר. מאמר מיוחד - אם מישהו חשב כי האקרים מכוונים את התקפות ה-APT כלפי חברות גדולות בלבד, מגיע דו"ח האיומים של סימנטק לשנת 2012 ומראה כי כמעט שליש מהתקפות אלו מכוון נגד חברות המעסיקות עד 250 עובדים

הגנה לישראל

| 19/05/2011

התקפות ממוקדות ו- APTs הרבו להיות בכותרות בשנת 2012. במאמר זה נסקור התקפות ממוקדות (targeted attacks) ונבחן מקרוב את מה שמכונה "איומים מתמידים מתקדמים" או APTs (Advanced Persistent Threats). במונחים כגון APT נעשה אמנם לעיתים שימוש מופרז או לא נכון, אולם הם מהווים איום אמיתי על חברות וענפי תעשייה.

בדו"ח האיומים שפרסמה סימנטק לשנת 2012 (Symantec Internet Security Threat Report 2012), הודעה אחת מכל 281.8 אימיילים זוהתה כאיום זדוני, אולם רק כ-0.2 אחוזים לערך מאימיילים אלו היו ממוקדים וייעודיים. משמעות הדבר היא כי התקפות ממוקדות ייעודיות, העשויות להקדים איום מתמיד מתקדם, מהוות בערך אחד מתוך שני מיליון אימיילים, וזהו עדיין שיעור שכיחות נדיר.

תקפות ממוקדות קיימות זה מספר שנים, וכאשר הופיעו בשנת 2005, מערכתSymantec.cloud גילתה וחסמה כהתקפה אחת מדי שבוע. במהלך השנה לאחר מכן, מספר זה עלה להתקפה אחת או שתיים מדי יום, ובשנים הבאות שיעור זה גדל עוד יותר. מספר ההתקפות הממוצע העולמי המתרחשות מדי יום בשנת 2012 עמד על 116, בהשוואה ל- 82 בשנת 2011 ו- 77 בשנת 2010. ללא היערכות מתאימה, הממוצע העולמי יתקרב ל- 143 התקפות ממוקדות ליום.

המושג "APT" הפך למתאר קטגוריה ייחודית של התקפות ממוקדות המיועדות להגיע לאדם או לארגון ספציפיים. APTs אמורים להישאר "מתחת לרדאר", ולא להתגלות זמן רב ככל האפשר, תכונה ההופכת אותם ליעילים במיוחד. בשונה מתרמיות המבטיחות זכייה מהירה בכסף, מטרתה של התקפת APT עשויה לכלול איסוף מודיעין צבאי, פוליטי, או כלכלי, איום על מידע סודי או סוד מסחרי, שיבוש פעילות או אף השמדת ציוד.

מאפיין נוסף של APT הוא שהינו צפוי להיות חלק מקמפיין ארוך טווח יותר וכי אינו פועל בגישה סתגלנית של "מכת מחץ" האופיינית לרוב הנוזקות המופצות כיום. אם התקפה אחת נכשלת, אזי תינקט גישה שונה שאפשר כי תצליח בשבועות הבאים. אם ההתקפה מצליחה, התוקף יכול להשתמש במערכות הנגועות בנוזקות כראש חץ להתקפות הבאות.

מתודולוגיה

הארגונים הנתונים לאיומים אלו הם בדרך כלל ארגונים ידועים ובינלאומיים בענפים ספציפיים, ובכללם המגזר הציבורי, הביטחוני, תעשיות האנרגיה והפרמצבטיקה. בשנים האחרונות, היקפם הלך וגדל והוא כולל כמעט כל ארגון, לרבות ארגונים קטנים ובינוניים. אולם למה באמת אנו מתכוונים במושגים התקפות ממוקדות ו- APTs?

התקפה יכולה להיחשב כממוקדת אם היא מכוונת לאדם או לארגון ספציפיים, היא בדרך כלל נוצרה כדי לחמוק מהגנות אבטחה מסורתיות והיא משתמשת לעיתים קרובות בשיטות הנדסה חברתית מתקדמות. עם זאת, לא כל ההתקפות הממוקדות מובילות לאיום מתמיד מתקדם. לדוגמה, הסוס הטרויאני הבנקאי Zeus יכול להיות ממוקד ולהשתמש בהנדסה חברתית כדי להונות את המקבל ולגרום לו להפעיל את התוכנה הזדונית. אולם Zeus אינו איום מתקדם מתמיד היות ולתוקף לא אכפת בהכרח מיהו האדם הנפגע.

נתונים ופרשנות

התקפות APT כגון Stuxnet בשנת 2010, Duqu בשנת 2011 ו- Flamer ו- Disttrack בשנת 2012 מעידות על רמות הולכות וגוברות של תחכום וסכנה. לדוגמה, הנוזקה Disttrack שבה נעשה שימוש בהתקפותShamoon על חברת נפט סעודית הייתה מסוגלת למחוק כוננים קשיחים.

כמו כן, אותן שיטות שבהן משתמשים פושעי סייבר לריגול תעשייתי, עשויות להיות בשימוש על ידי מדינות או באי כוחן למטרות ריגול פוליטי או צבאי. התקפות מתוחכמות עשויות לעבור הנדסה הפוכה ולהיות מועתקות כך שייעשה שימוש בשיטות זהות או דומות בהתקפות נגד. סיכון נוסף הוא נוזקות שפותחו לשם חבלת סייבר, העשויות להתפשט מעבר למטרה המיועדת ולהדביק מחשבים אחרים בסוג של נזק משני.

על כן, התקפות ממוקדות הפכו לחלק מנוף האיומים, וההגנה מפניהן הפכה לאחת מדאגותיהם העיקריות של מנהלי אבטחת מידע ומנהלי IT. בדרך כלל משתמשים בהתקפות ממוקדות למטרות ריגול תעשייתי כדי להשיג גישה למידע סודי הנמצא על מערכת או רשת מחשב הנגועה בנוזקות. הן מעטות יותר אולם הן עשויות להיות התקפות שקשה ביותר להתגונן מפניהן. קשה לשייך התקפה לקבוצה או לממשלה ספציפית ללא הוכחות מספיקות. וממשלות, ללא ספק, מקדישות יותר משאבים ליכולות הגנתיות והתקפיות בשדה הקרב הקיברנטי.

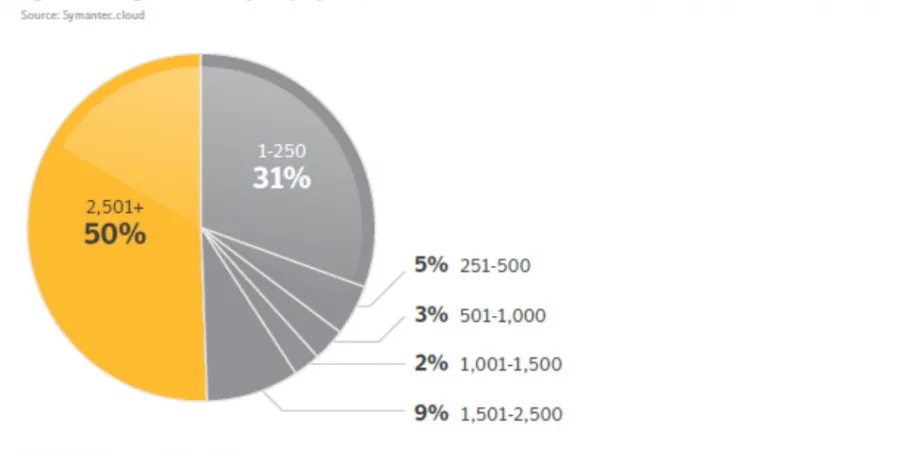

כדי לעמוד על טיבן של ההתקפות הממוקדות, אספה Symantec נתונים על יותר מ- 55,000 התקפות אשר ניתן לזהות בבירור כממוקדות. התקפות אלו היו מבוססות אימיילים והכילו מרכיב זדוני. על פי נתונים אלו נרשמה עלייה של 41.5 אחוזים בהתקפות ממוקדות, כאשר יותר התקפות הופנו כלפי חברות המעסיקות פחות מ-250 עובדים.

הסבר אפשרי אחד הוא שהתוקפים האיצו את השימוש בחברות קטנות כאמצעי לחדור לארגונים גדולים יותר הממוקמים גבוה יותר בשרשרת האספקה. התוקפים התחילו להשתמש בהתקפות מסוג watering hole, שיטה שבה משתמשים בנוזקות על אתרי אינטרנט מצד שלישי כדי להגיע לעובדי חברות העשויים לבקר באתרים אלו.

כמו כן, מספר ההתקפות הכולל שהופנו כלפי ארגונים המונים פחות מ- 2,500 עובדים שווה בהערכה גסה למספר ההתקפות המופנות כלפי ארגונים המונים יותר מ- 2,500 עובדים. אנשי מו"פ, מכירות, מנהלים בדרגות בכירות ועובדים בכירים היו המטרה השכיחה ביותר בסדר זה. תוקפים רוצים ללכוד את עובדי הידע אשר בידם גישה לקניין רוחני, אולם הם אינם צריכים לתקוף אותם ישירות כדי להשיג את המידע הרצוי להם.

מאפייניה של התקפה ממוקדת

35 אחוזים מכל ההתקפות הממוקדות מופנות כלפי חברות המונות פחות מ-500 עובדים, כפי שמדגים איור B.11. ולמרות האמונה הרווחת בקרב עסקים קטנים כי הם לעולם לא ייפלו קורבן להתקפה ממוקדת, 30.8 אחוזים מכלל ההתקפות הממוקדות מופנות כלפי חברות המונות עד 250 עובדים.

אמנם 55 אחוזים מתיבות הדואר המותקפות הן של מנהלים בדרג בכיר, מנהלים בכירים ואנשי מו"פ, אך רוב יעדי ההתקפה הם אנשים שלא סביר שיש בידם מידע מסוג זה. מדוע אם כן הם מהווים יעד למתקפה? כפי שכבר אמרנו, הם מהווים קרש קפיצה ליעד הסופי. ובמקרה של עוזרים אישיים, אנשי מכירות ותקשורת (יחסי ציבור), הם עובדים בצמוד עם אנשים שהינם היעד הסופי.

אולם לא פחות חשוב מכך, קל לאתר אנשים אלו ולעשות עליהם מחקר באינטרנט. פרטי כתובות אימייל של אנשי יחסי ציבור, תיבות דואר משותפות ועובדים האחראים על גיוס כוח אדם נמצאים בדרך כלל באתר החברה.

בנוסף, אנשים אלו רגילים שפונים אליהם אנשים שהם אינם מכירים. ובמקרים רבים כחלק מעבודתם הם נדרשים לפתוח קבצים שלא ביקשו במפורש מזרים. חשבו כמה קורות חיים מקבל מדי יום עובד המגייס כוח אדם בצורת מסמך או קובץ PDF מצורף.

לבסוף, תחת האשליה כי מתקפות ממוקדות מופנות אך ורק נגד מנהלים בכירים או נגד מי שעובד עם קניינה הרוחני (IP) של החברה, קטן הסיכוי שאנשים בתפקידים אלו הם יהיו ערניים ומוגנים מפני הנדסה חברתית. באיור B.13 ניתן לראות כי נעשה שימוש נרחב בקבצי EXE זדוניים בהתקפות ממוקדות (יותר משליש מההתקפות). עם זאת, תוקפים מרבים להשתמש בקבצי DOC ו- PDF זדוניים (44.4 אחוזים מההתקפות).

כאשר מתבוננים בהתפלגות ההתקפות הממוקדות בחתך ענפי, ייצור הוא הענף שהיה נתון למספר הרב ביותר של מתקפות ממוקדות בשנת 2012. 24.3 אחוזים מההתקפות הממוקדות כוונו נגד מגזר זה, לעומת 15 אחוזים בשנת 2011. התקפות נגד ארגונים ממשלתיים והמגזר הציבורי ירדו מ-25 אחוזים בשנת 2011, ל-12 אחוזים בשנת 2012. אפשר כי חזית ההתקפות יורדת בסולם שרשרת האספקה, ומופנית במיוחד נגד עסקים קטנים ובינוניים.

מסקנה

התקפות ממוקדות צריכות להדאיג כל ארגון, גדול או קטן. מנהלים בדרגות בכירות ואנשים העובדים עם קניינה הרוחני של החברה צריכים לנהוג משנה זהירות, אולם כל אדם בארגון נמצא בסיכון להתקפה. עובדה זו נכונה במיוחד בנוגע לעובדים אשר במסגרת תפקידם מקבלים בדרך כלל אימיילים מאנשים שאינם מכירים.

צביקה בירמן הוא מנהל המגזר הביטחוני בחברת סימנטק ישראל. טל קנדל הוא מנהל לקוחות טכניים במגזר הבטחוני בסימנטק ישראל.

לגולשי ישראל דיפנס: הורדה ללא תשלום של דו"ח מיוחד מאת חברת IDC הסוקר את הערך העסקי של התקני גיבוי ייעודיים לחץ כאן

התקפות ממוקדות ו- APTs הרבו להיות בכותרות בשנת 2012. במאמר זה נסקור התקפות ממוקדות (targeted attacks) ונבחן מקרוב את מה שמכונה "איומים מתמידים מתקדמים" או APTs (Advanced Persistent Threats). במונחים כגון APT נעשה אמנם לעיתים שימוש מופרז או לא נכון, אולם הם מהווים איום אמיתי על חברות וענפי תעשייה.

בדו"ח האיומים שפרסמה סימנטק לשנת 2012 (Symantec Internet Security Threat Report 2012), הודעה אחת מכל 281.8 אימיילים זוהתה כאיום זדוני, אולם רק כ-0.2 אחוזים לערך מאימיילים אלו היו ממוקדים וייעודיים. משמעות הדבר היא כי התקפות ממוקדות ייעודיות, העשויות להקדים איום מתמיד מתקדם, מהוות בערך אחד מתוך שני מיליון אימיילים, וזהו עדיין שיעור שכיחות נדיר.

תקפות ממוקדות קיימות זה מספר שנים, וכאשר הופיעו בשנת 2005, מערכתSymantec.cloud גילתה וחסמה כהתקפה אחת מדי שבוע. במהלך השנה לאחר מכן, מספר זה עלה להתקפה אחת או שתיים מדי יום, ובשנים הבאות שיעור זה גדל עוד יותר. מספר ההתקפות הממוצע העולמי המתרחשות מדי יום בשנת 2012 עמד על 116, בהשוואה ל- 82 בשנת 2011 ו- 77 בשנת 2010. ללא היערכות מתאימה, הממוצע העולמי יתקרב ל- 143 התקפות ממוקדות ליום.

המושג "APT" הפך למתאר קטגוריה ייחודית של התקפות ממוקדות המיועדות להגיע לאדם או לארגון ספציפיים. APTs אמורים להישאר "מתחת לרדאר", ולא להתגלות זמן רב ככל האפשר, תכונה ההופכת אותם ליעילים במיוחד. בשונה מתרמיות המבטיחות זכייה מהירה בכסף, מטרתה של התקפת APT עשויה לכלול איסוף מודיעין צבאי, פוליטי, או כלכלי, איום על מידע סודי או סוד מסחרי, שיבוש פעילות או אף השמדת ציוד.

מאפיין נוסף של APT הוא שהינו צפוי להיות חלק מקמפיין ארוך טווח יותר וכי אינו פועל בגישה סתגלנית של "מכת מחץ" האופיינית לרוב הנוזקות המופצות כיום. אם התקפה אחת נכשלת, אזי תינקט גישה שונה שאפשר כי תצליח בשבועות הבאים. אם ההתקפה מצליחה, התוקף יכול להשתמש במערכות הנגועות בנוזקות כראש חץ להתקפות הבאות.

מתודולוגיה

הארגונים הנתונים לאיומים אלו הם בדרך כלל ארגונים ידועים ובינלאומיים בענפים ספציפיים, ובכללם המגזר הציבורי, הביטחוני, תעשיות האנרגיה והפרמצבטיקה. בשנים האחרונות, היקפם הלך וגדל והוא כולל כמעט כל ארגון, לרבות ארגונים קטנים ובינוניים. אולם למה באמת אנו מתכוונים במושגים התקפות ממוקדות ו- APTs?

התקפה יכולה להיחשב כממוקדת אם היא מכוונת לאדם או לארגון ספציפיים, היא בדרך כלל נוצרה כדי לחמוק מהגנות אבטחה מסורתיות והיא משתמשת לעיתים קרובות בשיטות הנדסה חברתית מתקדמות. עם זאת, לא כל ההתקפות הממוקדות מובילות לאיום מתמיד מתקדם. לדוגמה, הסוס הטרויאני הבנקאי Zeus יכול להיות ממוקד ולהשתמש בהנדסה חברתית כדי להונות את המקבל ולגרום לו להפעיל את התוכנה הזדונית. אולם Zeus אינו איום מתקדם מתמיד היות ולתוקף לא אכפת בהכרח מיהו האדם הנפגע.

נתונים ופרשנות

התקפות APT כגון Stuxnet בשנת 2010, Duqu בשנת 2011 ו- Flamer ו- Disttrack בשנת 2012 מעידות על רמות הולכות וגוברות של תחכום וסכנה. לדוגמה, הנוזקה Disttrack שבה נעשה שימוש בהתקפותShamoon על חברת נפט סעודית הייתה מסוגלת למחוק כוננים קשיחים.

כמו כן, אותן שיטות שבהן משתמשים פושעי סייבר לריגול תעשייתי, עשויות להיות בשימוש על ידי מדינות או באי כוחן למטרות ריגול פוליטי או צבאי. התקפות מתוחכמות עשויות לעבור הנדסה הפוכה ולהיות מועתקות כך שייעשה שימוש בשיטות זהות או דומות בהתקפות נגד. סיכון נוסף הוא נוזקות שפותחו לשם חבלת סייבר, העשויות להתפשט מעבר למטרה המיועדת ולהדביק מחשבים אחרים בסוג של נזק משני.

על כן, התקפות ממוקדות הפכו לחלק מנוף האיומים, וההגנה מפניהן הפכה לאחת מדאגותיהם העיקריות של מנהלי אבטחת מידע ומנהלי IT. בדרך כלל משתמשים בהתקפות ממוקדות למטרות ריגול תעשייתי כדי להשיג גישה למידע סודי הנמצא על מערכת או רשת מחשב הנגועה בנוזקות. הן מעטות יותר אולם הן עשויות להיות התקפות שקשה ביותר להתגונן מפניהן. קשה לשייך התקפה לקבוצה או לממשלה ספציפית ללא הוכחות מספיקות. וממשלות, ללא ספק, מקדישות יותר משאבים ליכולות הגנתיות והתקפיות בשדה הקרב הקיברנטי.

כדי לעמוד על טיבן של ההתקפות הממוקדות, אספה Symantec נתונים על יותר מ- 55,000 התקפות אשר ניתן לזהות בבירור כממוקדות. התקפות אלו היו מבוססות אימיילים והכילו מרכיב זדוני. על פי נתונים אלו נרשמה עלייה של 41.5 אחוזים בהתקפות ממוקדות, כאשר יותר התקפות הופנו כלפי חברות המעסיקות פחות מ-250 עובדים.

הסבר אפשרי אחד הוא שהתוקפים האיצו את השימוש בחברות קטנות כאמצעי לחדור לארגונים גדולים יותר הממוקמים גבוה יותר בשרשרת האספקה. התוקפים התחילו להשתמש בהתקפות מסוג watering hole, שיטה שבה משתמשים בנוזקות על אתרי אינטרנט מצד שלישי כדי להגיע לעובדי חברות העשויים לבקר באתרים אלו.

כמו כן, מספר ההתקפות הכולל שהופנו כלפי ארגונים המונים פחות מ- 2,500 עובדים שווה בהערכה גסה למספר ההתקפות המופנות כלפי ארגונים המונים יותר מ- 2,500 עובדים. אנשי מו"פ, מכירות, מנהלים בדרגות בכירות ועובדים בכירים היו המטרה השכיחה ביותר בסדר זה. תוקפים רוצים ללכוד את עובדי הידע אשר בידם גישה לקניין רוחני, אולם הם אינם צריכים לתקוף אותם ישירות כדי להשיג את המידע הרצוי להם.

מאפייניה של התקפה ממוקדת

35 אחוזים מכל ההתקפות הממוקדות מופנות כלפי חברות המונות פחות מ-500 עובדים, כפי שמדגים איור B.11. ולמרות האמונה הרווחת בקרב עסקים קטנים כי הם לעולם לא ייפלו קורבן להתקפה ממוקדת, 30.8 אחוזים מכלל ההתקפות הממוקדות מופנות כלפי חברות המונות עד 250 עובדים.

אמנם 55 אחוזים מתיבות הדואר המותקפות הן של מנהלים בדרג בכיר, מנהלים בכירים ואנשי מו"פ, אך רוב יעדי ההתקפה הם אנשים שלא סביר שיש בידם מידע מסוג זה. מדוע אם כן הם מהווים יעד למתקפה? כפי שכבר אמרנו, הם מהווים קרש קפיצה ליעד הסופי. ובמקרה של עוזרים אישיים, אנשי מכירות ותקשורת (יחסי ציבור), הם עובדים בצמוד עם אנשים שהינם היעד הסופי.

אולם לא פחות חשוב מכך, קל לאתר אנשים אלו ולעשות עליהם מחקר באינטרנט. פרטי כתובות אימייל של אנשי יחסי ציבור, תיבות דואר משותפות ועובדים האחראים על גיוס כוח אדם נמצאים בדרך כלל באתר החברה.

בנוסף, אנשים אלו רגילים שפונים אליהם אנשים שהם אינם מכירים. ובמקרים רבים כחלק מעבודתם הם נדרשים לפתוח קבצים שלא ביקשו במפורש מזרים. חשבו כמה קורות חיים מקבל מדי יום עובד המגייס כוח אדם בצורת מסמך או קובץ PDF מצורף.

לבסוף, תחת האשליה כי מתקפות ממוקדות מופנות אך ורק נגד מנהלים בכירים או נגד מי שעובד עם קניינה הרוחני (IP) של החברה, קטן הסיכוי שאנשים בתפקידים אלו הם יהיו ערניים ומוגנים מפני הנדסה חברתית. באיור B.13 ניתן לראות כי נעשה שימוש נרחב בקבצי EXE זדוניים בהתקפות ממוקדות (יותר משליש מההתקפות). עם זאת, תוקפים מרבים להשתמש בקבצי DOC ו- PDF זדוניים (44.4 אחוזים מההתקפות).

כאשר מתבוננים בהתפלגות ההתקפות הממוקדות בחתך ענפי, ייצור הוא הענף שהיה נתון למספר הרב ביותר של מתקפות ממוקדות בשנת 2012. 24.3 אחוזים מההתקפות הממוקדות כוונו נגד מגזר זה, לעומת 15 אחוזים בשנת 2011. התקפות נגד ארגונים ממשלתיים והמגזר הציבורי ירדו מ-25 אחוזים בשנת 2011, ל-12 אחוזים בשנת 2012. אפשר כי חזית ההתקפות יורדת בסולם שרשרת האספקה, ומופנית במיוחד נגד עסקים קטנים ובינוניים.

מסקנה

התקפות ממוקדות צריכות להדאיג כל ארגון, גדול או קטן. מנהלים בדרגות בכירות ואנשים העובדים עם קניינה הרוחני של החברה צריכים לנהוג משנה זהירות, אולם כל אדם בארגון נמצא בסיכון להתקפה. עובדה זו נכונה במיוחד בנוגע לעובדים אשר במסגרת תפקידם מקבלים בדרך כלל אימיילים מאנשים שאינם מכירים.

צביקה בירמן הוא מנהל המגזר הביטחוני בחברת סימנטק ישראל. טל קנדל הוא מנהל לקוחות טכניים במגזר הבטחוני בסימנטק ישראל.

לגולשי ישראל דיפנס: הורדה ללא תשלום של דו"ח מיוחד מאת חברת IDC הסוקר את הערך העסקי של התקני גיבוי ייעודיים לחץ כאן