קמפיין ריגול מקוון

על פי מעבדת קספרסקי, על קמפיין הריגול אחראית קבוצת האקרים בשם "ווינטי" (Winnti) אשר על פי החוקרים מקורותיה מובילים לסין, והיא מסכנת מערכות מחשוב של חברות משחקים וגונב נכסים בלתי מוחשיים ותעודות דיגיטליות לצורך שימוש זדוני

הגנה לישראל

| 19/05/2011

צוות המומחים של מעבדת קספרסקי פרסם היום מסמך מחקר מפורט המנתח קמפיין ריגול מתמשך שנוהל על ידי ארגון פשע מקוון המוכר בשם "ווינטי" (Winnti), אשר החל בשנת 2009 ונמשך אף כיום. מטרת הקבוצה היא לגנוב תעודות דיגיטליות החתומות על ידי ספקי תוכנה מוכרים ובנוסף לגנוב נכסים בלתי מוחשיים, הכוללים את קוד המקור של פרויקטים בתחום המשחקים המקוונים.

האירוע הראשון שמשך את תשומת הלב לפעילות הזדונית של קבוצת ווינטי התרחש בסתיו 2011, כאשר סוס טרויאני התגלה במספר גדול של מחשבי משתמשי קצה ברחבי העולם. הקשר הברור בין כל המחשבים שנפגעו היה כי היו בשימוש לצורך משחק מקוון פופולארי. זמן קצר לאחר האירוע, החלו לצוץ פרטים שהראו כי תוכנת הקוד הזדוני אשר פגעה במחשבי המשתמשים הייתה חלק מעדכון שוטף שהגיע מהשרת הרשמי של חברת המשחקים. משתמשים שנפגעו וחברים בקהילת המשחקים חשדו כי חברת המשחקים התקינה את הקוד הזדוני כדי לעקוב אחר לקוחותיה. אך לאחר מכן התברר כי תוכנת הקוד הזדוני הותקנה על מחשבי השחקנים במקרה, והעבריינים כיוונו את הפעילות אל חברת משחקי הווידאו עצמה.

חברת המשחקים ששרתיה הפיצו את הקוד הזדוני ביקשה ממעבדת קספרסקי לנתח את הקוד הזדוני ומהניתוח התגלה סוס טרויאני בספריית DLL שיועדה לסביבת חלונות 64 ביט ועשתה שימוש בכונן זדוני בעל חתימה תקינה. באמצעות כלי ניהול מערכות מרחוק היתה לתוקפים היכולת לשלוט במחשב הקורבן ללא ידיעתו. הממצא המשמעותי היה כי הסוס הטרויאני היה הקוד הזדוני הראשון עבור גרסת 64 ביט של חלונות, אשר פעל תחת חתימה דיגיטלית תקינה.

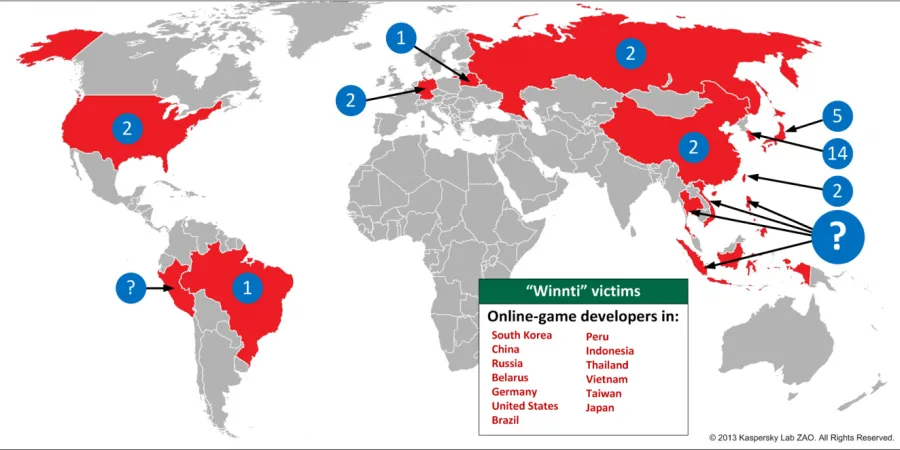

מומחי מעבדת קספרסקי החלו לנתח את הקמפיין של קבוצת ווינטי וגילו כי יותר מ- 30 חברות בתעשיית הוידיאו נפגעו על ידי הקבוצה, ורובן היו חברות פיתוח תוכנה שהפיקו משחקי וידאו מקוונים בדרום מזרח אסיה. גם חברות משחקים מארה"ב, גרמניה, יפן, סין, רוסיה, ברזיל, פרו ובלרוס, נפגעו מפעילות קבוצת ווינטי.

בנוסף לריגול התעשייתי, מומחי מעבדת קספרסקי זיהו שלושה אפיקי הכנסה שווינטי יכלה להשתמש בהם כדי לייצר רווחים לא חוקיים:

- מניפולציה של צבירת כסף משחק, כגון "runes" או "זהב", אשר נמצא בשימוש על ידי שחקנים כדי להפוך כסף וירטואלי לכסף אמיתי

- שימוש בקוד שנגנב משרתי המשחק המקוונים כדי לחפש פרצות במשחקים ולהגביר ולהאיץ את צבירת כסף המשחק ללא חשד מצד המפעילים

- שימוש בקוד המקור שנגנב מהשרתים של משחקים פופולאריים כדי להפעיל אותו על שרתים פיראטיים.

כרגע קבוצת ווינטי עדיין פעילה והמחקר של מעבדת קספרסקי נמשך. צוות מומחים של החברה עבד בצורה רציפה עם קהילת אבטחת המידע, תעשיית המשחקים ורשויות הנפקת התעודות, כדי לזהות שרתים נוספים שנפגעו תוך סיוע באחזור תעודות דיגיטליות שנגנבו.

מוצרי מעבדת קספרסקי זיהו וניטרלו את התוכנות הזדוניות ונגזרות שלהן אשר נמצאו בשימוש על ידי קבוצת ווינטי, והוגדרו בסימול Backdoor.Win32.Winnti, Backdoor.Win64.Winnti, Rootkit.Win32.Winnti, Rootkit.Win64.Winnti.

את הדוח המלא ניתן למצוא ב- Securelist:

http://www.securelist.com/en/analysis/204792287/Winnti_More_than_just_a_game

http://www.securelist.com/en/analysis/204792286/Winnti_1_0_technical_analysis

הכתבה פורסמה לראשונה באתר ישראל טק. אתר הטכנולוגיה של ישראל דיפנס

צוות המומחים של מעבדת קספרסקי פרסם היום מסמך מחקר מפורט המנתח קמפיין ריגול מתמשך שנוהל על ידי ארגון פשע מקוון המוכר בשם "ווינטי" (Winnti), אשר החל בשנת 2009 ונמשך אף כיום. מטרת הקבוצה היא לגנוב תעודות דיגיטליות החתומות על ידי ספקי תוכנה מוכרים ובנוסף לגנוב נכסים בלתי מוחשיים, הכוללים את קוד המקור של פרויקטים בתחום המשחקים המקוונים.

האירוע הראשון שמשך את תשומת הלב לפעילות הזדונית של קבוצת ווינטי התרחש בסתיו 2011, כאשר סוס טרויאני התגלה במספר גדול של מחשבי משתמשי קצה ברחבי העולם. הקשר הברור בין כל המחשבים שנפגעו היה כי היו בשימוש לצורך משחק מקוון פופולארי. זמן קצר לאחר האירוע, החלו לצוץ פרטים שהראו כי תוכנת הקוד הזדוני אשר פגעה במחשבי המשתמשים הייתה חלק מעדכון שוטף שהגיע מהשרת הרשמי של חברת המשחקים. משתמשים שנפגעו וחברים בקהילת המשחקים חשדו כי חברת המשחקים התקינה את הקוד הזדוני כדי לעקוב אחר לקוחותיה. אך לאחר מכן התברר כי תוכנת הקוד הזדוני הותקנה על מחשבי השחקנים במקרה, והעבריינים כיוונו את הפעילות אל חברת משחקי הווידאו עצמה.

חברת המשחקים ששרתיה הפיצו את הקוד הזדוני ביקשה ממעבדת קספרסקי לנתח את הקוד הזדוני ומהניתוח התגלה סוס טרויאני בספריית DLL שיועדה לסביבת חלונות 64 ביט ועשתה שימוש בכונן זדוני בעל חתימה תקינה. באמצעות כלי ניהול מערכות מרחוק היתה לתוקפים היכולת לשלוט במחשב הקורבן ללא ידיעתו. הממצא המשמעותי היה כי הסוס הטרויאני היה הקוד הזדוני הראשון עבור גרסת 64 ביט של חלונות, אשר פעל תחת חתימה דיגיטלית תקינה.

מומחי מעבדת קספרסקי החלו לנתח את הקמפיין של קבוצת ווינטי וגילו כי יותר מ- 30 חברות בתעשיית הוידיאו נפגעו על ידי הקבוצה, ורובן היו חברות פיתוח תוכנה שהפיקו משחקי וידאו מקוונים בדרום מזרח אסיה. גם חברות משחקים מארה"ב, גרמניה, יפן, סין, רוסיה, ברזיל, פרו ובלרוס, נפגעו מפעילות קבוצת ווינטי.

בנוסף לריגול התעשייתי, מומחי מעבדת קספרסקי זיהו שלושה אפיקי הכנסה שווינטי יכלה להשתמש בהם כדי לייצר רווחים לא חוקיים:

- מניפולציה של צבירת כסף משחק, כגון "runes" או "זהב", אשר נמצא בשימוש על ידי שחקנים כדי להפוך כסף וירטואלי לכסף אמיתי

- שימוש בקוד שנגנב משרתי המשחק המקוונים כדי לחפש פרצות במשחקים ולהגביר ולהאיץ את צבירת כסף המשחק ללא חשד מצד המפעילים

- שימוש בקוד המקור שנגנב מהשרתים של משחקים פופולאריים כדי להפעיל אותו על שרתים פיראטיים.

כרגע קבוצת ווינטי עדיין פעילה והמחקר של מעבדת קספרסקי נמשך. צוות מומחים של החברה עבד בצורה רציפה עם קהילת אבטחת המידע, תעשיית המשחקים ורשויות הנפקת התעודות, כדי לזהות שרתים נוספים שנפגעו תוך סיוע באחזור תעודות דיגיטליות שנגנבו.

מוצרי מעבדת קספרסקי זיהו וניטרלו את התוכנות הזדוניות ונגזרות שלהן אשר נמצאו בשימוש על ידי קבוצת ווינטי, והוגדרו בסימול Backdoor.Win32.Winnti, Backdoor.Win64.Winnti, Rootkit.Win32.Winnti, Rootkit.Win64.Winnti.

את הדוח המלא ניתן למצוא ב- Securelist:

http://www.securelist.com/en/

http://www.securelist.com/en/

הכתבה פורסמה לראשונה באתר ישראל טק. אתר הטכנולוגיה של ישראל דיפנס