סטוקסנט פעלה באיראן כבר ב-2005

חברת סימנטק חושפת כי תולעת ה-Stuxnet שהתגלתה בשנת 2010 החלה לפעול באיראן כבר בשנת 2005 בגרסה מוקדמת יותר. זאת, בשונה מהערכות קודמות שפעולתה החלה בשנת 2009

הגנה לישראל

| 19/05/2011

ביולי 2010 חשפה סימנטק את Stuxnet – אחת התוכנות הזדוניות המתוחכמות ביותר שאי פעם נכתבו. לקחו חודשים רבים בכדי לפענח את התוכנה הזדונית והתוצאה הסופית של הפענוח העלתה משמעותית את הרף במונחים של יכולת איומי סייבר. פענוח ה-Stuxnet הוכיח כי תוכנות זדוניות המתקיימות בהצלחה בעולם הסייבר יכולות להיות בעלות השפעה משמעותית על תשתיות לאומיות חיוניות.

הגרסה המוקדמת ביותר של Stuxnet, אשר כונתה 1.001, הופיעה כבר ב-2009, אך כעת מתגלה כי היא הייתה קיימת עוד קודם לכן. צוות התגובה של סימנטק ניתח לאחרונה דגימה של תוכנת ה-Stuxnet המקדימה את גרסת 1.001. ניתוח הקוד המדובר מראה כי מדובר בגרסה 0.5, אשר פעלה בין השנים 2007-2009, וכנראה שהיא (או גרסאות אחרות של אותו הקוד) פעלו כבר משנת 2005.

הנושאים המרכזיים שנחשפו בניתוח ה-Stuxnet 0.5: זוהי הגרסה הישנה ביותר של Stuxnet שנמצאה אי פעם. התוכנה נבנתה על הפלטפורמה עליה נבנתה גם תולעת ה-Flamer. התוכנה מתפשטת באמצעות הדבקה של פרויקטים בשלב 7 (Step 7), כולל גם בכונני USB נישאים. הפסיקה להתפשט ב-4 ביולי 2009. אינה כוללת ניצולים של Microsoft. יש לה מטען מלא עבור בקרי 417 של Siemens , אלמנט שלא היה שלם בגרסאות Stuxnet 1.x ומעלה. כמו בגרסאות 1.x, גם ה-Stuxnet 0.5 היא נוזקה מסובכת ומתוחכמת מאוד הדורשת את אותה רמת כישורים ומאמצים לייצורה. למרות שהתוכנה אינה פעילה מאז 2009, צוותי סימנטק זיהו במהלך השנה האחרונה מספר קטן של תוכנות רדומות בתוך פרויקטים בשלב 7, רובן באירן.

איך זה עובד?

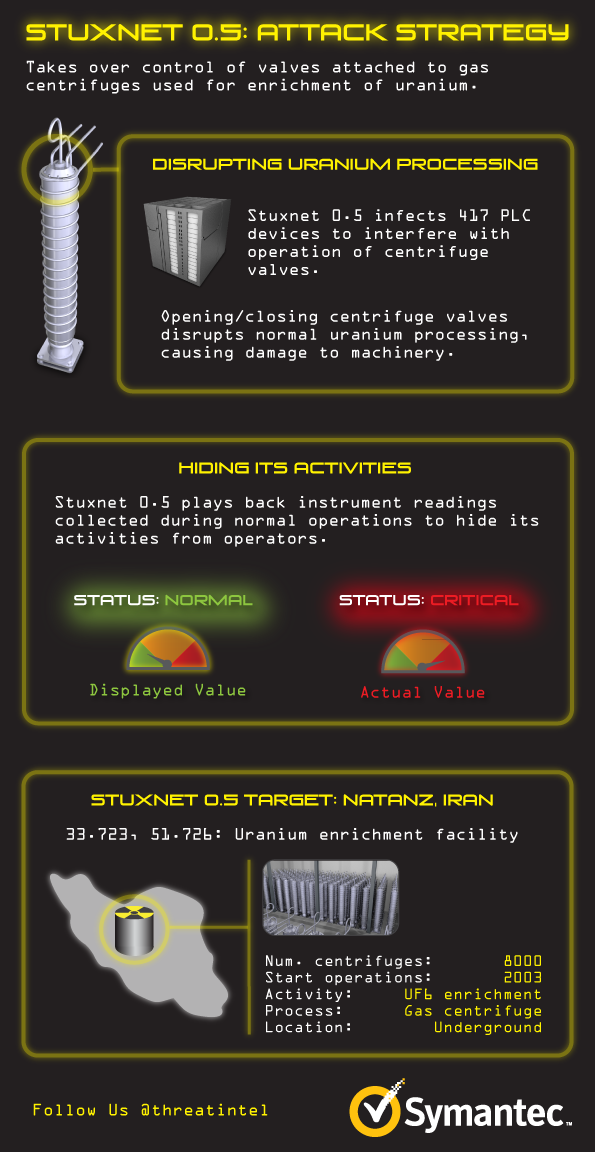

כאשר סימנטק פרסמה לראשונה כיצד תולעת ה-Stuxnet השפיעה על בקרי השליטה הלוגיים (PLC) אשר שימשו להעשרת אורניום בכור האיראני שבנתנז, תועדו שתי אסטרטגיות פעולה. מתוך כך, דווח כי האסטרטגיה שכוונה לבקר השליטה 417 היתה מושבתת. כעת, מזהה סימנטק כי בגרסת Stuxnet 0.5 המוקדמת יש קוד תקיפה מלא עבור בקרי 417. הניתוח המקיף מעלה כי קוד התקיפה על בקרי 417 משנה מצב השסתומים המשמשים להזנת גז מסוג UF6 - Uranium Hexafluoride לתוך צנטריפוגות העשרת האורנים.

ההתקפה למעשה סוגרת את השסתומים, כך מביאה להפרעה בזרימה ואולי אף להרס של הצנטריפוגות ושל מערכות נלוות. בנוסף, הקוד גם מצלם תמונות של מצב הפעילות הרגילה של המערכת, ומשדר את תמונת המצב הרגילה של הסתומים במהלך ההתקפה, כך שמפעילי המערכת אינם מודעים לכך שהיא אינה עובדת כראוי. התוכנה גם מונעת שינוי במצב השסתומים במקרה בו המפעילים מנסים לשנות את מצב פעולתם במהלך מחזור ההתקפה, כפי שניתן לראות בתרשים הבא:

מאחר וגרסת 0.5 של Stuxnet היא המוקדמת יותר, מסתמן כי תקיפת בקרי 417 היא האסטרטגיה המוקדמת יותר של מנסחי הקוד, אשר נזנחה מאוחר יותר (בגרסאות 1.x של התולעת) למען אסטרטגיה של שינוי מהירות הצנטריפוגות.

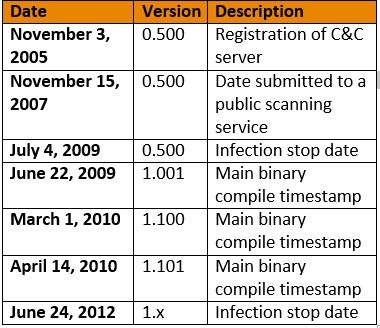

מלחמת גרסאות ה-Stuxnet מחזיק מספר גרסה בתוך הקוד שלו. על פי ניתוחי הקוד עולה כי הגרסה המדוברת היא גרסה 0.5. בהתאם לפרטי הרישום של דומיין האתר, יתכן ו-Stuxnet 0.5 היה פעיל כבר משנת 2005. התאריך המדויק לתחילת הפצת התוכנה אינו ברור, אך ידוע כי המועד המדויק בו הגרסה המוקדמת הזו הפסיקה לפגוע במחשבים היתה ה-4 ביולי 2009 – 12 יום אחרי יצירת גרסה 1 של הנוזקה:

עוד לפני כן, ב-11 בינואר 2009, הגרסה המוקדמת הפסיקה ליצור קשר עם שרת השליטה ופיקוד שלה (C&C Server).

ההבדלים המשמעותיים בין Stuxnet 0.5 וגרסאות מאוחרות יותר היו: הגרסאות המאוחרות יותר היו בעלות מאפיינים חזקים יותר של יכולת הפצה ושימוש בנקודות תורפה. גרסת 0.5 של התולעת זוהתה כמופצת על ידי קבצי פרויקט משלב 7 של Siemens, ולא היו לה אפשרויות ניצול נקודות תורפה במערכות של מיקרוסופט. החלפת פלטפורמת הקוד של ה-Flamer בזו של Tilded.

גילוי גרסת Stuxnet 0.5 מראה כי למפתחיה היתה גישה לפלטפורמת קוד המקור השלמה של Flamer. בגרסאות Stuxnet 1 ואילך של הנוזקה, ניתן לראות מעבר הולך וגובר לשימוש בפלטפורמות קוד מקור של Tilded, כאשר המפתחים יישמו הלכה למעשה מרכיבים מפלטפורמת Flamer בהשתמשם בפלטפורמת Tilded, בגרסאות המאוחרות יותר. ההבדלים בין הפלטפורמות השונות מרמז כי מפתחים שונים היו מעורבים בפרויקט. הבדל נוסף היה גם באימוץ אסטרטגית תקיפה שונה – מסתימה של שסתומים בגרסה המוקדמת לשינוי מהירות הצנטריפוגות בגרסאות המאוחרות יותר. כאמור, גרסת Stuxnet 0.5 פעלה על בקר השליטה הלוגי 417 של Siemens, בעוד גרסאות Stuxnet 1 ומעלה כיוונו לבקר השליטה 315.

להורדת הדו"ח המלא מאתר סימנטק לחץ כאן

ביולי 2010 חשפה סימנטק את Stuxnet – אחת התוכנות הזדוניות המתוחכמות ביותר שאי פעם נכתבו. לקחו חודשים רבים בכדי לפענח את התוכנה הזדונית והתוצאה הסופית של הפענוח העלתה משמעותית את הרף במונחים של יכולת איומי סייבר. פענוח ה-Stuxnet הוכיח כי תוכנות זדוניות המתקיימות בהצלחה בעולם הסייבר יכולות להיות בעלות השפעה משמעותית על תשתיות לאומיות חיוניות.

הגרסה המוקדמת ביותר של Stuxnet, אשר כונתה 1.001, הופיעה כבר ב-2009, אך כעת מתגלה כי היא הייתה קיימת עוד קודם לכן. צוות התגובה של סימנטק ניתח לאחרונה דגימה של תוכנת ה-Stuxnet המקדימה את גרסת 1.001. ניתוח הקוד המדובר מראה כי מדובר בגרסה 0.5, אשר פעלה בין השנים 2007-2009, וכנראה שהיא (או גרסאות אחרות של אותו הקוד) פעלו כבר משנת 2005.

הנושאים המרכזיים שנחשפו בניתוח ה-Stuxnet 0.5: זוהי הגרסה הישנה ביותר של Stuxnet שנמצאה אי פעם. התוכנה נבנתה על הפלטפורמה עליה נבנתה גם תולעת ה-Flamer. התוכנה מתפשטת באמצעות הדבקה של פרויקטים בשלב 7 (Step 7), כולל גם בכונני USB נישאים. הפסיקה להתפשט ב-4 ביולי 2009. אינה כוללת ניצולים של Microsoft. יש לה מטען מלא עבור בקרי 417 של Siemens , אלמנט שלא היה שלם בגרסאות Stuxnet 1.x ומעלה. כמו בגרסאות 1.x, גם ה-Stuxnet 0.5 היא נוזקה מסובכת ומתוחכמת מאוד הדורשת את אותה רמת כישורים ומאמצים לייצורה. למרות שהתוכנה אינה פעילה מאז 2009, צוותי סימנטק זיהו במהלך השנה האחרונה מספר קטן של תוכנות רדומות בתוך פרויקטים בשלב 7, רובן באירן.

איך זה עובד?

כאשר סימנטק פרסמה לראשונה כיצד תולעת ה-Stuxnet השפיעה על בקרי השליטה הלוגיים (PLC) אשר שימשו להעשרת אורניום בכור האיראני שבנתנז, תועדו שתי אסטרטגיות פעולה. מתוך כך, דווח כי האסטרטגיה שכוונה לבקר השליטה 417 היתה מושבתת. כעת, מזהה סימנטק כי בגרסת Stuxnet 0.5 המוקדמת יש קוד תקיפה מלא עבור בקרי 417. הניתוח המקיף מעלה כי קוד התקיפה על בקרי 417 משנה מצב השסתומים המשמשים להזנת גז מסוג UF6 - Uranium Hexafluoride לתוך צנטריפוגות העשרת האורנים.

ההתקפה למעשה סוגרת את השסתומים, כך מביאה להפרעה בזרימה ואולי אף להרס של הצנטריפוגות ושל מערכות נלוות. בנוסף, הקוד גם מצלם תמונות של מצב הפעילות הרגילה של המערכת, ומשדר את תמונת המצב הרגילה של הסתומים במהלך ההתקפה, כך שמפעילי המערכת אינם מודעים לכך שהיא אינה עובדת כראוי. התוכנה גם מונעת שינוי במצב השסתומים במקרה בו המפעילים מנסים לשנות את מצב פעולתם במהלך מחזור ההתקפה, כפי שניתן לראות בתרשים הבא:

מאחר וגרסת 0.5 של Stuxnet היא המוקדמת יותר, מסתמן כי תקיפת בקרי 417 היא האסטרטגיה המוקדמת יותר של מנסחי הקוד, אשר נזנחה מאוחר יותר (בגרסאות 1.x של התולעת) למען אסטרטגיה של שינוי מהירות הצנטריפוגות.

מלחמת גרסאות ה-Stuxnet מחזיק מספר גרסה בתוך הקוד שלו. על פי ניתוחי הקוד עולה כי הגרסה המדוברת היא גרסה 0.5. בהתאם לפרטי הרישום של דומיין האתר, יתכן ו-Stuxnet 0.5 היה פעיל כבר משנת 2005. התאריך המדויק לתחילת הפצת התוכנה אינו ברור, אך ידוע כי המועד המדויק בו הגרסה המוקדמת הזו הפסיקה לפגוע במחשבים היתה ה-4 ביולי 2009 – 12 יום אחרי יצירת גרסה 1 של הנוזקה:

עוד לפני כן, ב-11 בינואר 2009, הגרסה המוקדמת הפסיקה ליצור קשר עם שרת השליטה ופיקוד שלה (C&C Server).

ההבדלים המשמעותיים בין Stuxnet 0.5 וגרסאות מאוחרות יותר היו: הגרסאות המאוחרות יותר היו בעלות מאפיינים חזקים יותר של יכולת הפצה ושימוש בנקודות תורפה. גרסת 0.5 של התולעת זוהתה כמופצת על ידי קבצי פרויקט משלב 7 של Siemens, ולא היו לה אפשרויות ניצול נקודות תורפה במערכות של מיקרוסופט. החלפת פלטפורמת הקוד של ה-Flamer בזו של Tilded.

גילוי גרסת Stuxnet 0.5 מראה כי למפתחיה היתה גישה לפלטפורמת קוד המקור השלמה של Flamer. בגרסאות Stuxnet 1 ואילך של הנוזקה, ניתן לראות מעבר הולך וגובר לשימוש בפלטפורמות קוד מקור של Tilded, כאשר המפתחים יישמו הלכה למעשה מרכיבים מפלטפורמת Flamer בהשתמשם בפלטפורמת Tilded, בגרסאות המאוחרות יותר. ההבדלים בין הפלטפורמות השונות מרמז כי מפתחים שונים היו מעורבים בפרויקט. הבדל נוסף היה גם באימוץ אסטרטגית תקיפה שונה – מסתימה של שסתומים בגרסה המוקדמת לשינוי מהירות הצנטריפוגות בגרסאות המאוחרות יותר. כאמור, גרסת Stuxnet 0.5 פעלה על בקר השליטה הלוגי 417 של Siemens, בעוד גרסאות Stuxnet 1 ומעלה כיוונו לבקר השליטה 315.

להורדת הדו"ח המלא מאתר סימנטק לחץ כאן