קספרסקי: רבעון שני עמוס בהתקפות ממוקדות

עמי רוחקס דומבה

| 19/07/2018

במהלך הרבעון השני של 2018, חוקרי מעבדת קספרסקי זיהו פעילות ריגול נרחבת שהמשיכה להתבסס באזור אסיה, כולל שחקני איום מוכרים היטב לצד משפחות איום מוכרות פחות. מספר קבוצות מיקדו ותזמנו את הקמפיינים שלהם סביב אירועים גיאופוליטיים. מגמות אלה ואחרות פורסמו בדוח מודיעין האיומים הרבעוני החדש של מעבדת קספרסקי.

ברבעון השני של 2018, חוקרי מעבדת קספרסקי המשיכו לחשוף כלים, טכניקות וקמפיינים חדשים, שהופעלו על ידי קבוצות של איומים מתקדמים (APT), שחלקן היו שקטות במשך שנים. אסיה ממשיכה לעמוד במרכז תשומת הלב של פעילות ה-APT: קבוצות אזוריות, כגון קבוצת Lazarus ו- Scarcruft דוברות הקוריאנית היו עסוקות במיוחד באזור. בנוסף, החוקרים חשפו שתל חדש בשם LightNeuronששימש את קבוצת Turla דוברת הרוסית כדי לתקוף מטרות במרכז אסיה ובמזרח התיכון.

ממצאים מרכזיים ברבעון השני, 2018, כוללים:

-

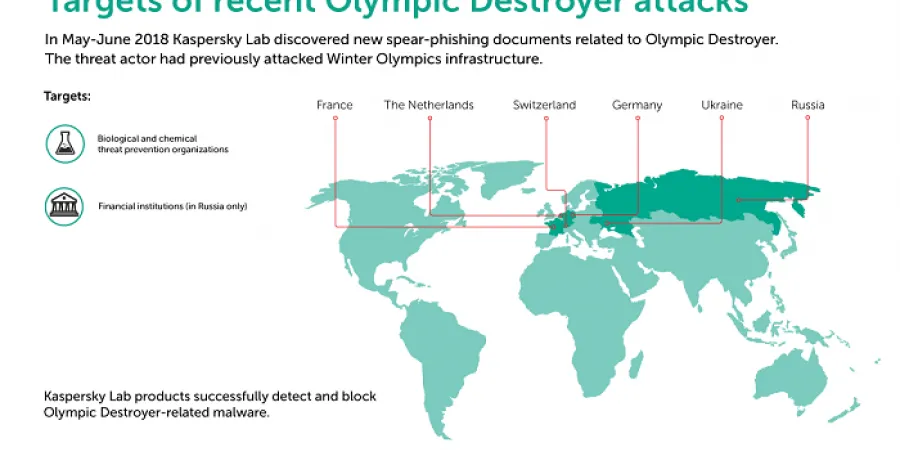

שובו של גורם האיום שמאחורי Olympic Destroyer. פחות משנה לאחר ההתקפה כנגד המשחקים האולימפיים בפיונגצ'אנג, בינואר 2018, החוקרים חשפו את מה שהם מאמינים שהוא פעילות חדשה מצד גורם איום זה. פעילות הממוקדת בארגונים פיננסים ברוסיה ובמעבדות למניעת איומים ביוכימיים באירופה ובאוקראינה. מספר ממצאים מצביעים, ברמת סבירות נמוכה עד בינונית, על קשר בין ה- Olympic Destroyer לבין גורם האיום Sofacy.

-

Lazarus/BlueNoroff. נחשפים ממצאים כי שחקן ה-APT המוכר תקף מוסדות פיננסים בטורקיה, כחלק מקמפיין ריגול נרחב יותר, וכן בתי קזינו בדרום אמריקה. פעילות זו מצביעה על כך שהמניע הפיננסי ממשיך להיות משמעותי עבור קבוצה זו, על אף שיחות השלום המתמשכות עם צפון קוריאה.

-

החוקרים מזהים פעילות רבה מצד Scarcruft APT. גורם איום זה עושה שימוש בקוד זדוני לאנדרואיד והשיק פעילות עם דלת אחורית חדשה שהחוקרים מכניםPOORWEB.

-

גורם האיום דובר הסינית LuckyMouse APT, הידוע גם כ-APT 27, זוהה בעבר כשהוא מנצל תשתיות של ספקי תקשורת באסיה לצורך ביצוע התקפות "בורות השקיה" על בסיס אתרים נפוצים. לאחרונה זוהה כשהוא תוקף גופים של ממשלות מונגוליה וקזחסטן במקביל לפגישה שהתקיימה בין שני הצדדים בסין.

-

קמפיין VPNFilter נחשף על ידי Cisco Talos ויוחס על ידי ה-FBI לקבוצות Sofacy או Sandworm. הקמפיין חשף את היקף החשיפה להתקפות של חומרת רשת מקומית ופתרונות אחסון. איום זה מסוגל אפילו להזריק קוד זדוני אל תוך תעבורת הנתונים במטרה להדביק את המחשבים שנמצאים בקצה הרשת. ניתוח של מעבדת קספרסקי מאשר כי עקבות של קמפיין זה ניתן למצוא כמעט בכל מדינה.

"הרבעון השני של 2018 היה מעניין מאוד מבחינת התקפות ממוקדות, עם מספר קמפיינים בולטים שמראים כיצד חלק מהאיומים שחזינו במהלך השנים הופכים לממשיים. בעיקר, הזהרנו פעם אחר פעם כי חומרת רשת היא קרקע נוחה במיוחד להתקפות ממוקדות, והדגשנו את היקף הפעילות העוינת שממוקדת במכשירים אלה", אמר ויסנט דיאז, חוקר אבטחה ראשי, בצוות GReAT של מעבדת קספרסקי.

את דוח מגמות איומי ה-APT לרבעון השני של 2018 ניתן למצוא כאן.

במהלך הרבעון השני של 2018, חוקרי מעבדת קספרסקי זיהו פעילות ריגול נרחבת שהמשיכה להתבסס באזור אסיה, כולל שחקני איום מוכרים היטב לצד משפחות איום מוכרות פחות. מספר קבוצות מיקדו ותזמנו את הקמפיינים שלהם סביב אירועים גיאופוליטיים. מגמות אלה ואחרות פורסמו בדוח מודיעין האיומים הרבעוני החדש של מעבדת קספרסקי.

ברבעון השני של 2018, חוקרי מעבדת קספרסקי המשיכו לחשוף כלים, טכניקות וקמפיינים חדשים, שהופעלו על ידי קבוצות של איומים מתקדמים (APT), שחלקן היו שקטות במשך שנים. אסיה ממשיכה לעמוד במרכז תשומת הלב של פעילות ה-APT: קבוצות אזוריות, כגון קבוצת Lazarus ו- Scarcruft דוברות הקוריאנית היו עסוקות במיוחד באזור. בנוסף, החוקרים חשפו שתל חדש בשם LightNeuronששימש את קבוצת Turla דוברת הרוסית כדי לתקוף מטרות במרכז אסיה ובמזרח התיכון.

ממצאים מרכזיים ברבעון השני, 2018, כוללים:

- שובו של גורם האיום שמאחורי Olympic Destroyer. פחות משנה לאחר ההתקפה כנגד המשחקים האולימפיים בפיונגצ'אנג, בינואר 2018, החוקרים חשפו את מה שהם מאמינים שהוא פעילות חדשה מצד גורם איום זה. פעילות הממוקדת בארגונים פיננסים ברוסיה ובמעבדות למניעת איומים ביוכימיים באירופה ובאוקראינה. מספר ממצאים מצביעים, ברמת סבירות נמוכה עד בינונית, על קשר בין ה- Olympic Destroyer לבין גורם האיום Sofacy.

- Lazarus/BlueNoroff. נחשפים ממצאים כי שחקן ה-APT המוכר תקף מוסדות פיננסים בטורקיה, כחלק מקמפיין ריגול נרחב יותר, וכן בתי קזינו בדרום אמריקה. פעילות זו מצביעה על כך שהמניע הפיננסי ממשיך להיות משמעותי עבור קבוצה זו, על אף שיחות השלום המתמשכות עם צפון קוריאה.

- החוקרים מזהים פעילות רבה מצד Scarcruft APT. גורם איום זה עושה שימוש בקוד זדוני לאנדרואיד והשיק פעילות עם דלת אחורית חדשה שהחוקרים מכניםPOORWEB.

- גורם האיום דובר הסינית LuckyMouse APT, הידוע גם כ-APT 27, זוהה בעבר כשהוא מנצל תשתיות של ספקי תקשורת באסיה לצורך ביצוע התקפות "בורות השקיה" על בסיס אתרים נפוצים. לאחרונה זוהה כשהוא תוקף גופים של ממשלות מונגוליה וקזחסטן במקביל לפגישה שהתקיימה בין שני הצדדים בסין.

- קמפיין VPNFilter נחשף על ידי Cisco Talos ויוחס על ידי ה-FBI לקבוצות Sofacy או Sandworm. הקמפיין חשף את היקף החשיפה להתקפות של חומרת רשת מקומית ופתרונות אחסון. איום זה מסוגל אפילו להזריק קוד זדוני אל תוך תעבורת הנתונים במטרה להדביק את המחשבים שנמצאים בקצה הרשת. ניתוח של מעבדת קספרסקי מאשר כי עקבות של קמפיין זה ניתן למצוא כמעט בכל מדינה.

"הרבעון השני של 2018 היה מעניין מאוד מבחינת התקפות ממוקדות, עם מספר קמפיינים בולטים שמראים כיצד חלק מהאיומים שחזינו במהלך השנים הופכים לממשיים. בעיקר, הזהרנו פעם אחר פעם כי חומרת רשת היא קרקע נוחה במיוחד להתקפות ממוקדות, והדגשנו את היקף הפעילות העוינת שממוקדת במכשירים אלה", אמר ויסנט דיאז, חוקר אבטחה ראשי, בצוות GReAT של מעבדת קספרסקי.

את דוח מגמות איומי ה-APT לרבעון השני של 2018 ניתן למצוא כאן.