המודעות שידרו נתונים לשרת בסין

עמי רוחקס דומבה

| 23/08/2017

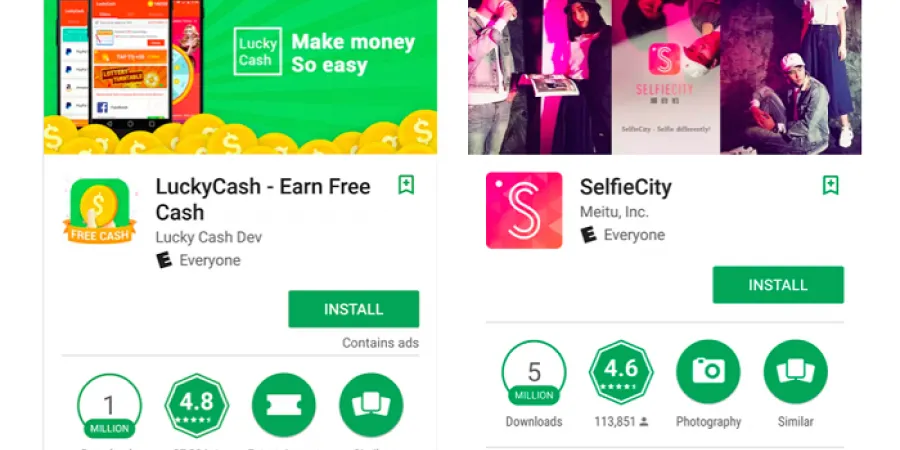

צוות המודיעין של Lookout Security גילה ערכת פיתוח תוכנה לפרסום (SDK) בשם Igexin, אשר היתה לה היכולת לרגל אחרי קורבנות דרך אפליקציות אחרות על ידי הורדת יישומי פלאגין זדוניים. למעלה מ -500 יישומים הזמינים ב- Google Play השתמשו ב- SDK של Igexin.

ה-SDK של Igexin שימש את מפתחי האפליקציות להצגת פרסומות. אמנם לא כל היישומים הורידו את יכולת הריגול הזדונית, אך Igexin הציגה יתרון בפשטות שלה. אפליקציות המכילות את ערכת פיתוח התוכנה המושפעת הורדו מעל 100 מיליון פעמים בכל בחנות של גוגל.

Igexin הוא ייחודית במידת מה, משום שמפתחי האפליקציה עצמם אינם יוצרים את הפונקציונליות הזדונית - וגם אינם שולטים או אפילו מודעים למטען הזדוני שעלול להתרחש לאחר מכן. במקום זאת, הפעילות הפולשנית יוזמת משרת הנשלט על ידי Igexin.

היתרון בארכיטקטורה כזו מצד התוקף היא שהמשתמש מאשר את ההרשאות של היישום, והורדת המטען הזדוני למכשיר המשתמש מתבצע תחת חופש פעולה שנותנות הרשאות אלו. בצורה כזו, התוקף עוקף את החסם העיקרי מבחינתו - הרשאות מערכת ההפעלה.

"הגרסאות הזדוניות מיישמות מסגרת plugin המאפשרת ללקוח לטעון קוד שרירותי, כפי שמורה על ידי תגובות לבקשות שבוצעו לנקודת קצה של REST API המתארח ב-http://sdk[.]open[.]phone[.]igexin[.]com/api.php", נכתב בניתוח של ההתקפה.

צוות המודיעין של Lookout Security גילה ערכת פיתוח תוכנה לפרסום (SDK) בשם Igexin, אשר היתה לה היכולת לרגל אחרי קורבנות דרך אפליקציות אחרות על ידי הורדת יישומי פלאגין זדוניים. למעלה מ -500 יישומים הזמינים ב- Google Play השתמשו ב- SDK של Igexin.

ה-SDK של Igexin שימש את מפתחי האפליקציות להצגת פרסומות. אמנם לא כל היישומים הורידו את יכולת הריגול הזדונית, אך Igexin הציגה יתרון בפשטות שלה. אפליקציות המכילות את ערכת פיתוח התוכנה המושפעת הורדו מעל 100 מיליון פעמים בכל בחנות של גוגל.

Igexin הוא ייחודית במידת מה, משום שמפתחי האפליקציה עצמם אינם יוצרים את הפונקציונליות הזדונית - וגם אינם שולטים או אפילו מודעים למטען הזדוני שעלול להתרחש לאחר מכן. במקום זאת, הפעילות הפולשנית יוזמת משרת הנשלט על ידי Igexin.

היתרון בארכיטקטורה כזו מצד התוקף היא שהמשתמש מאשר את ההרשאות של היישום, והורדת המטען הזדוני למכשיר המשתמש מתבצע תחת חופש פעולה שנותנות הרשאות אלו. בצורה כזו, התוקף עוקף את החסם העיקרי מבחינתו - הרשאות מערכת ההפעלה.

"הגרסאות הזדוניות מיישמות מסגרת plugin המאפשרת ללקוח לטעון קוד שרירותי, כפי שמורה על ידי תגובות לבקשות שבוצעו לנקודת קצה של REST API המתארח ב-http://sdk[.]open[.]phone[.]igexin[.]com/api.php", נכתב בניתוח של ההתקפה.